大家在用住宅IP或者VPS的时候,有没有遇到这种让自己头痛的问题呢?

有些VPS提供商也许很不容易地挑选了高质量的IP。你刚开始买到这台机之后,查询显示为绿色的“家庭宽带IP”。

但用了一段时间之后,却变成了“IDC机房IP”,甚至出现“机房”、“代理”、“VPN”等标记。

为什么会这样呢?

别担心!肯细研实验室将带你一探究竟。

有关视频

如要查看完整实验过程和解决方法,请在YouTube观看视频🎬:

背景

在上一篇文章和视频当中,我测试过全香港23个地方开放的WiFi热点🛜。

你可以发现,接近一半的IP被Ping0标为红色的“IDC机房IP”。也有些IP被其它数据库标为Hosting、VPN等类型。

但大家都不喜欢自己的IP被标为机房类型。我也留意到有些用户会提交工单来更换掉自己VPS的IP地址。

但如果有太多这种情况,就会成为恶性循环,浪费掉很多IP段。

解题线索

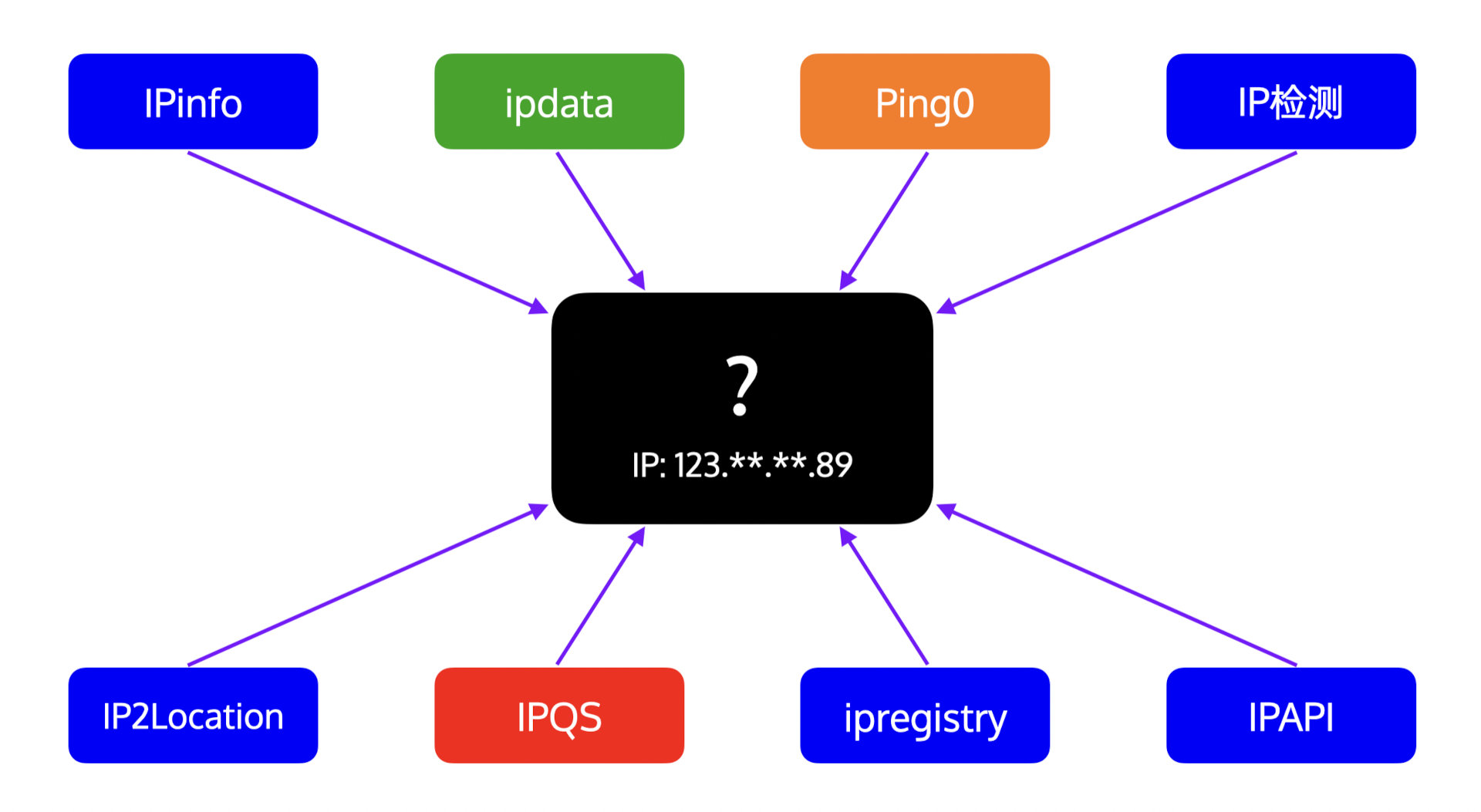

大家要想解决掉被标为IDC机房或代理的问题,首先就需要知道IP地址信息数据库(IP库)究竟会通过哪些手段知道这个IP是一台服务器/机房。

无论是哪个数据库(比如Ping0、IPinfo、ipdata),都能精准发现哪些IP是服务器/机房。

可以用这种思路来探索、解决问题。

计算机IP的端口

现在,你可以顺着这个思路,猜一下服务器/机房类型的IP大致有哪些特征。

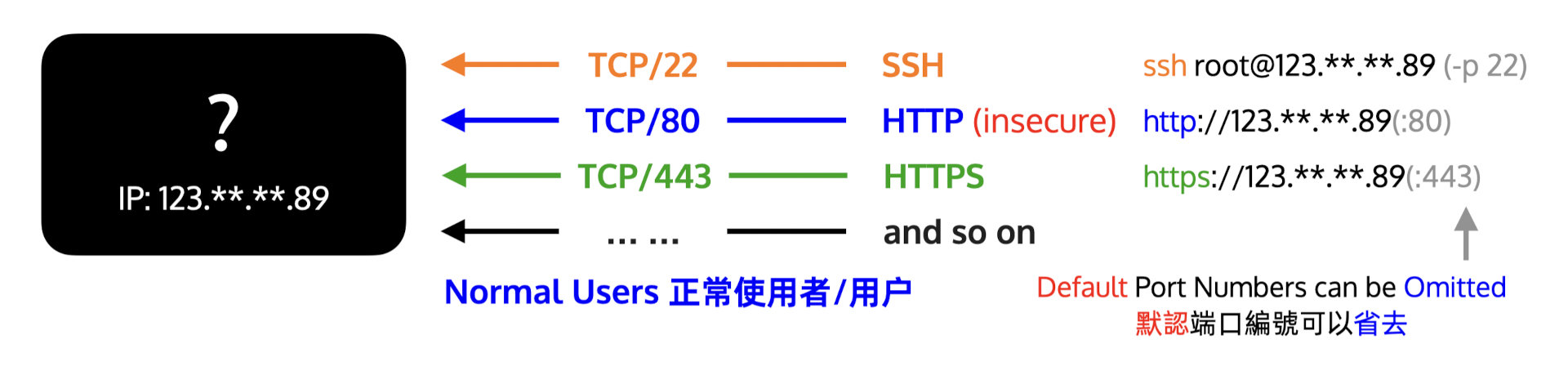

如果你学过Linux系统,就会知道可以通过22端口和SSH协议来访问、管理服务器。

除了22端口以外,80端口用于HTTP网站,443端口用于HTTPS网站,等等。

每一台机、每一个IP都有65535个端口。大家访问一台服务器,都会用到各种端口。

这时候你可能会意识到,IP数据库很有可能会通过端口扫描来知道这个IP背后是不是一台服务器。

比如说IPinfo。如被扫描到开放的22号端口,就会标为SSH,扫到80或443号端口(包括404等错误页面)就会标成网站服务器Webserver,等等。

实验

实验1: 端口扫描尝试次数

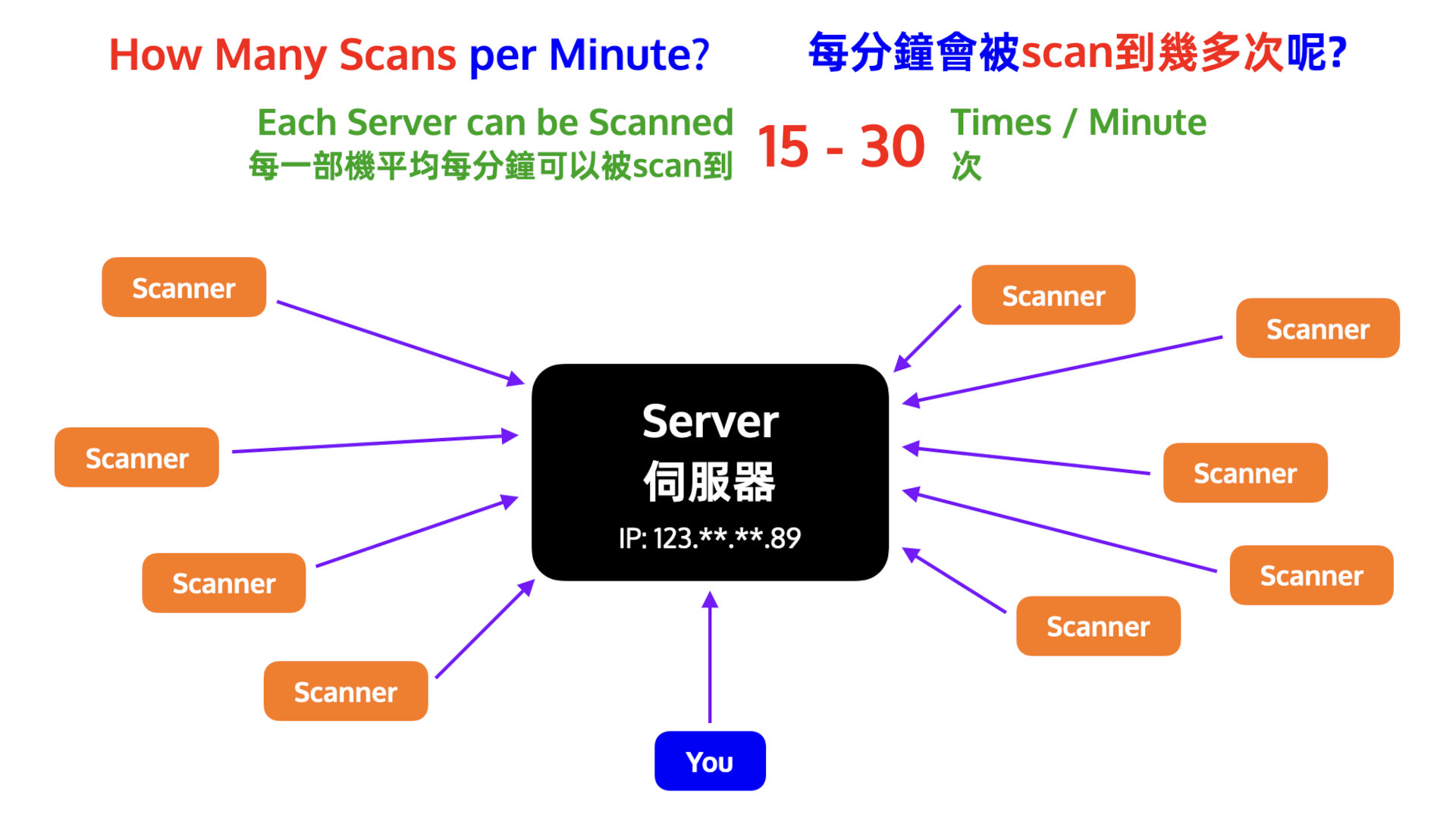

在第一个实验当中,有一天我随机抽出了一台闲置的真家宽VPS服务器。

除了自己的IP以外,所有其它IP均已通过防火墙屏蔽,且任何端口扫描的尝试将被记录到日志文件。

5分钟后查看日志,竟发现收到了约120次的端口扫描尝试,平均每分钟可以被扫描到15-30次。

这个实验证明,有些IP数据库有很多扫描器,遍布全球,进行全网IP段扫描。

同样,当你新买到一台VPS服务器,等到你用SSH连上去之后,就算只有短短几分钟的时间差,也会收到几十甚至几百次SSH密码爆破的尝试。

这是因为有些恶意的扫描器会趁机爆破全网IP的SSH密码(特别是持有最高权限的root账号)。

实验2: 代理暴露在公网

接着来到第二个实验。

我之前刚刚买住宅IP的VPS时,由于有些住宅IP提供商只有Socks5代理,我的第一台VPS就直接运行了Socks5,允许任何境外IP连接。

这里我简单讲一下Socks5代理和VPS的区别。Socks5代理上手、使用方便,适合新手/小白,但VPS服务器可以有更多功能(比如网站Web服务器),需要一定技术能力来安装Socks5等软件。

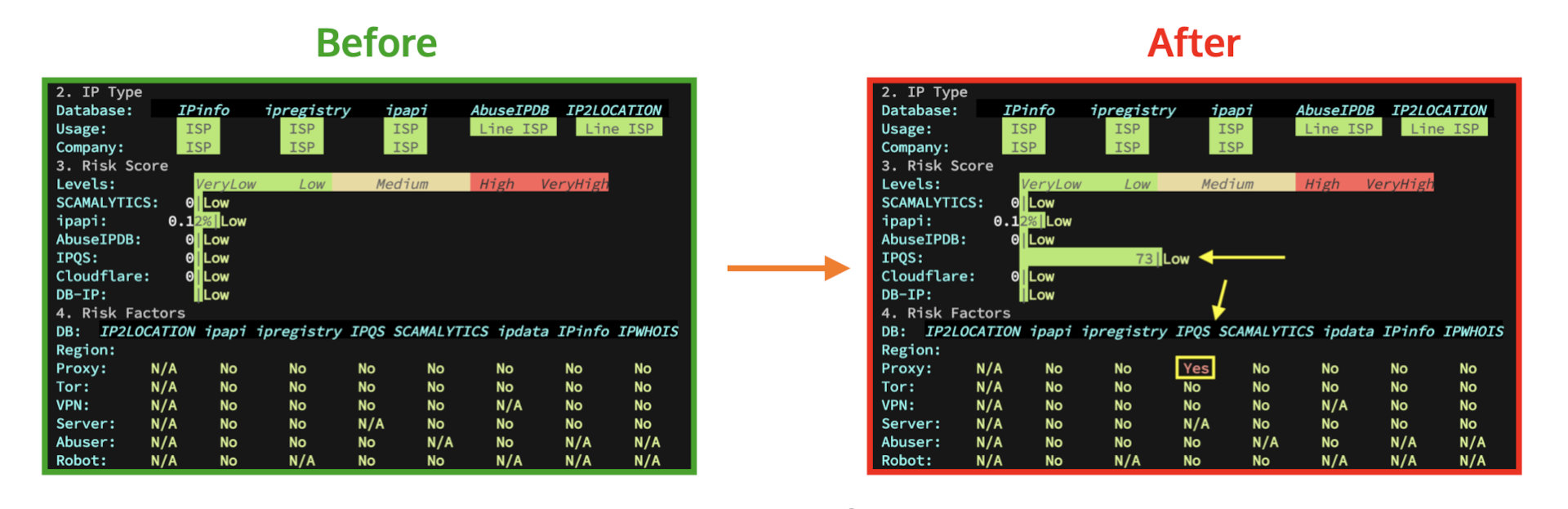

在我刚买到这台VPS之后,查询过IP的纯净度,风险值都接近0%。

但设置好几天之后,却被IPQS标为“代理Proxy”类型,风险值直接升到70-75%。

这个实验证明,大部分IP数据库会用全网端口扫描来确认该IP是否为服务器、代理等。

本次实验用的就是自己随机设置的非默认端口(比如1234),但仍被标为代理类型,证明任何端口都能被扫描到。

实验3: 屏蔽所有端口

来到第三个有意思的实验。

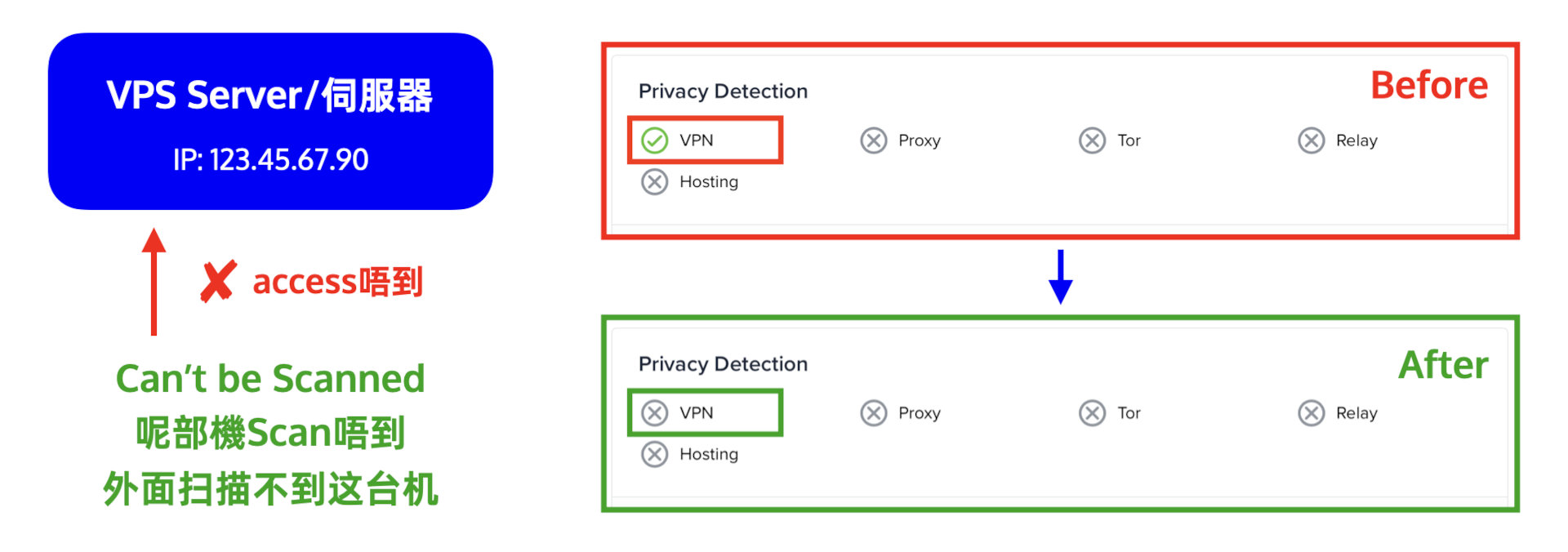

由于第二个实验可以让自己的IP被标记为代理,甚至高风险,本次实验将屏蔽所有端口。

我之前刚刚买到另一台原生双ISP真家宽IP的VPS之后,就直接被IPinfo标为VPN类型。

跟第一个实验一样,除了自己的IP之外屏蔽了所有端口,包括ICMP Ping。

但一到两个星期之后,IPinfo就不会再认为这个IP是一台VPN服务器,VPN的标记已经消失,变回正常的家宽IP类型。

这个实验证明,无论有没有被标记,IP数据库都会继续扫描全网IP,不再有问题并保持一段时间之后,就会取消对应IP标记。

实验4: 大学商宽大IP段

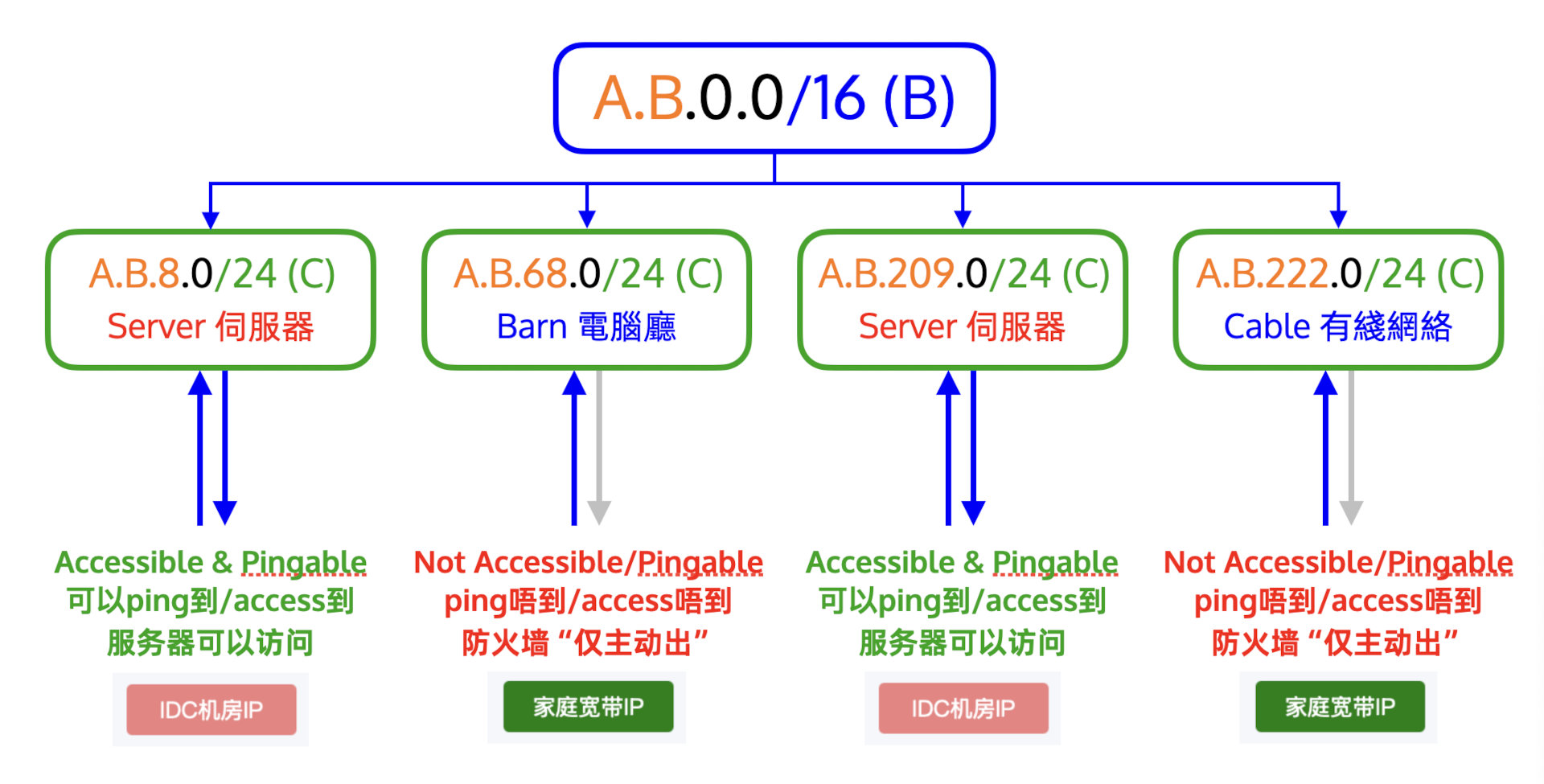

然后我再利用自己大学IP的B段作为一种例子。

简单来说,B段就是“/16”的段,只要前两个部分相同,这个IP就属于这个B段。

同样,A段看前一个部分,C段看前三个部分。

大学的其中一个B段是给有线网络和服务器用的。有些C段用于电脑房(Computer Barn)有线网络,有些用于大学官网等服务器,也有些用于宿舍有线网络。

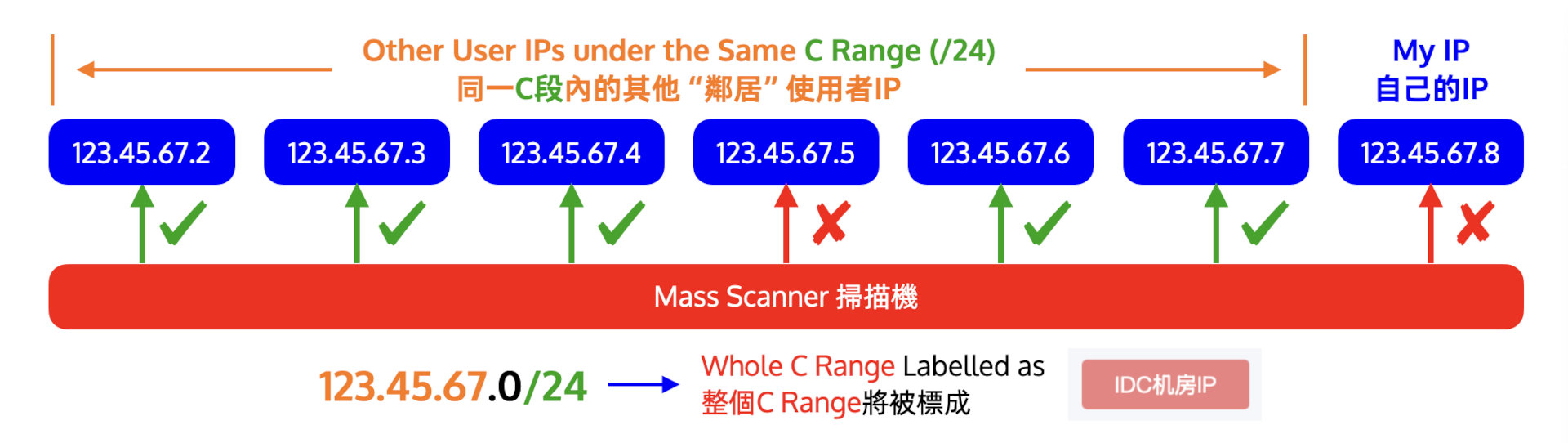

我之前推断过,Ping0会根据C段来判断IP类型,可以通过这种方法验证一下。

可以发现,所有用于服务器的C段都是红色的“IDC机房IP”,而用于有线网络的C段都是绿色的“家庭宽带IP”。

这是因为大学的IT会利用防火墙,屏蔽掉除服务器以外其它C段的入方向(即“仅主动出”),大学WiFi也一样,包括禁Ping。外面任何IP都无法主动访问。

因此,这些IP段就被Ping0标为“家庭宽带IP”。

解决方法

这些就是住宅IP被标为IDC机房IP,甚至VPN类型的原因了。可以证明,IP数据库基本上会通过全网端口扫描来确认每一个IP是否为服务器/机房。

那你有没有想到,怎样才能让这些IP数据库一直都认为是普通的家宽IP,而不是机房、VPN或代理呢?

接下来来到对应的解决方法。

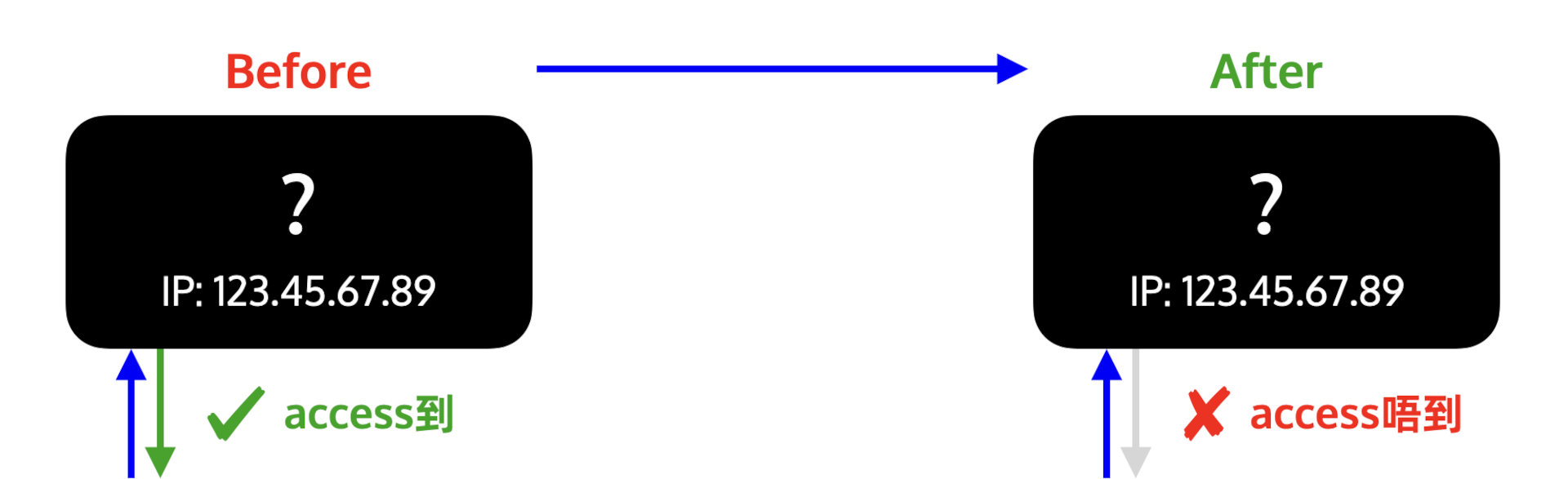

方法1: 屏蔽所有IP,仅主动出

要解决掉这个问题,就需要利用防火墙屏蔽端口,仅主动出,不让遍布全球24*7的扫描器发现服务器的端口。

由于正常的家庭宽带基本上不会让外面的IP连上去,就会被Ping0标为家庭宽带IP。

但如果屏蔽所有端口,自己就会根本连不上这个IP。

你可以发现,这种解决方法有冲突。

方法2: 只允许自己的IP

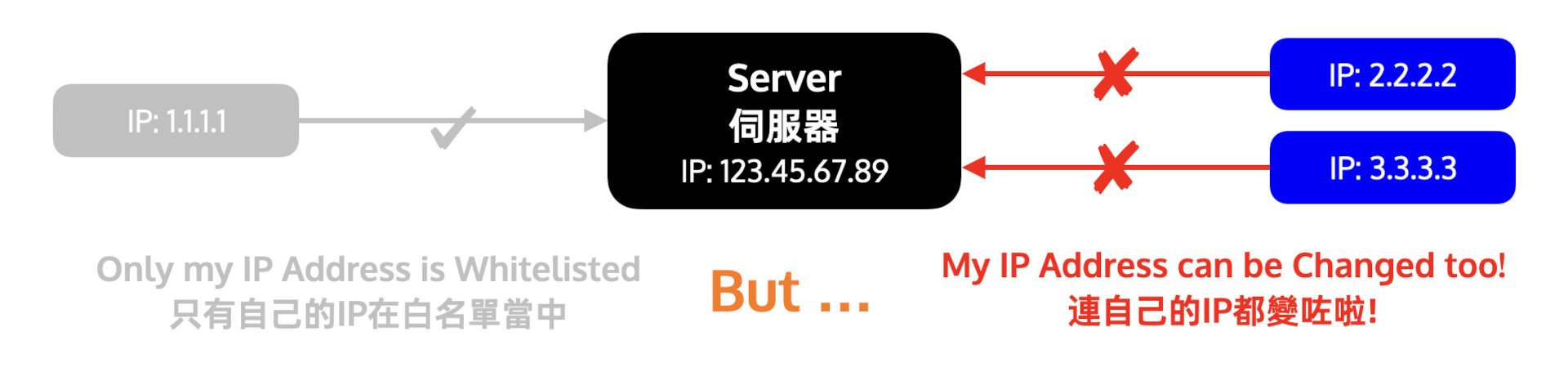

既然屏蔽所有IP之后自己就会连不上,那么只允许自己的IP又会怎么样呢?

其实,如果想要把自己的IP添加到白名单,就要确保自己的IP是一个静态IP✅,不是动态IP❌。

但一般来讲,无论是自己境外宽带或者大学IP,还是“机场”代理服务,IP随时都有可能改变,就需要重新把最新的IP上白名单,就会觉得很麻烦。

然后如果自己的IP都没有在白名单当中,用SSH就根本连不上这台机。

方法3: 增加前置中转机

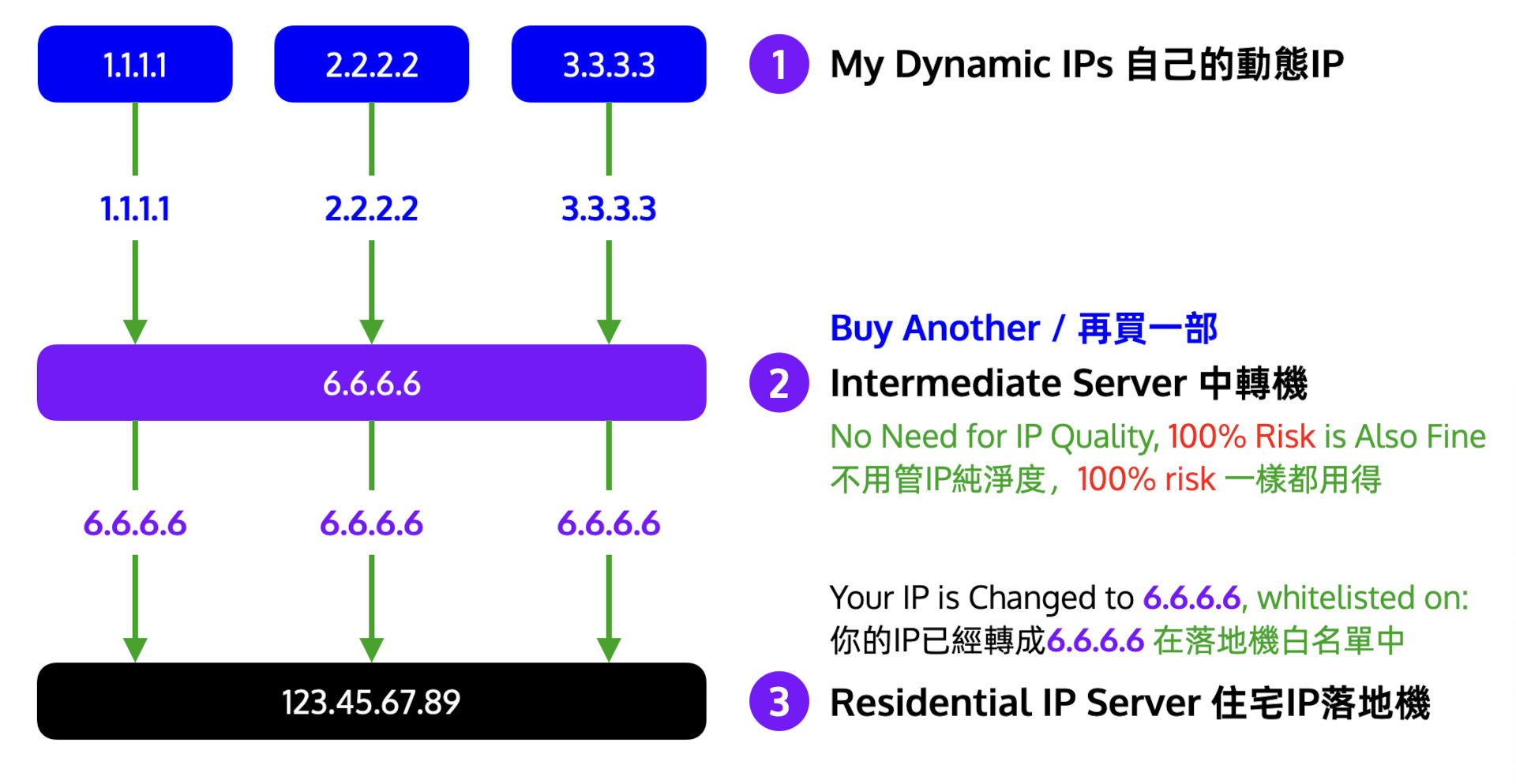

那如果自己是动态IP,怎样才可以一直连上这台机,同时又不被扫描器发现呢?

其实,一样有办法解决,但可能需要多花点钱才可以解决掉。

自己就需要先持有一个静态IP,然后将自己的动态IP换成另一个静态IP。

只需要像你自己住宅IP的VPS一样,另外再买一台有静态IP和大带宽的前置中转机。

最好用被标为Hosting和IDC机房IP类型,距离住宅IP近的中转机。可以不用管它IP纯净度,就算100%风险或者VPN等标记,一样可以正常使用。

在设置两台机之后,你现在还需要设置IP白名单,才能防止外面的扫描器扫描到你的住宅机。

实操示范

这个只是理论知识,接下来来到实际操作示范。

我们主要使用Debian 12/11的系统,但对于其它系统也很类似。

我自己已经有了一台中转机,以及一台住宅IP机。

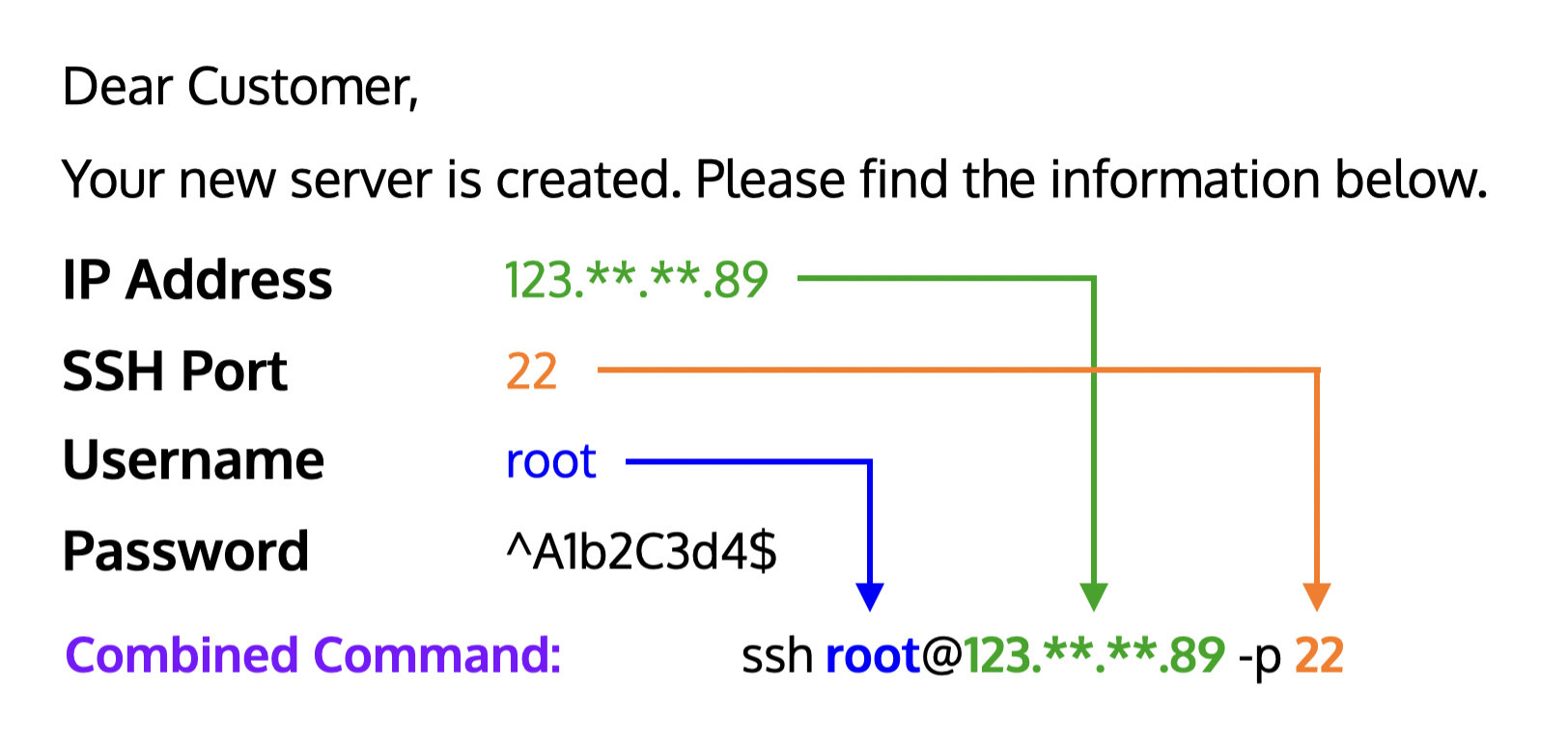

首先连上中转机,按照自己的服务器SSH登录信息来拼接命令:

然后再用中转机连上住宅IP机,因为只会给这台机上白名单,而用自己的IP直接连接就会连不上去。

本视频实操示范中所用到的命令(连上住宅IP机后):

sudo -i apt update apt upgrade apt purge ufw firewalld iptables apt install iptables iptables-persistent netfilter-persistent iptables -A INPUT -i lo -j ACCEPT iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT iptables -A INPUT -s (中转机IP) -j ACCEPT iptables -A INPUT -j DROP netfilter-persistent save reboot

设置好后,再用自己的电脑直接尝试用以下命令连这台住宅机,如果配置正确,就会发现已经连不上了。

然后连上中转机,再次执行以下命令,就会发现只有中转机可以连上去,大功告成!

ping -c 4 (住宅机IP) ssh root@(住宅机IP) -p 22 curl (住宅机IP):(代理端口)

做好防护后,还是被标为机房/代理?

有些用户可能觉得奇怪,自己已经确认外面都连不上住宅IP,但等到几个星期之后,为什么还是会被标为IDC机房IP/代理呢?

其实,这是因为部分数据库会根据C段来判断,并不是每一个IP,且同一个C段内有其它的服务器被扫描到。

如果自己使用上没有问题,却甚至出现流媒体掉解锁、IP被平台封禁、IP“送中”(被标为内地)等情况,很有可能是因为这个C段内有其它IP被“机场”公共代理服务接入。

不过你可以先不用理别人,自己做好就行。

中转机用不了了,怎么办?

我自己还有一个备用方案,如果自己的中转机都用不了了,怎么办呢?

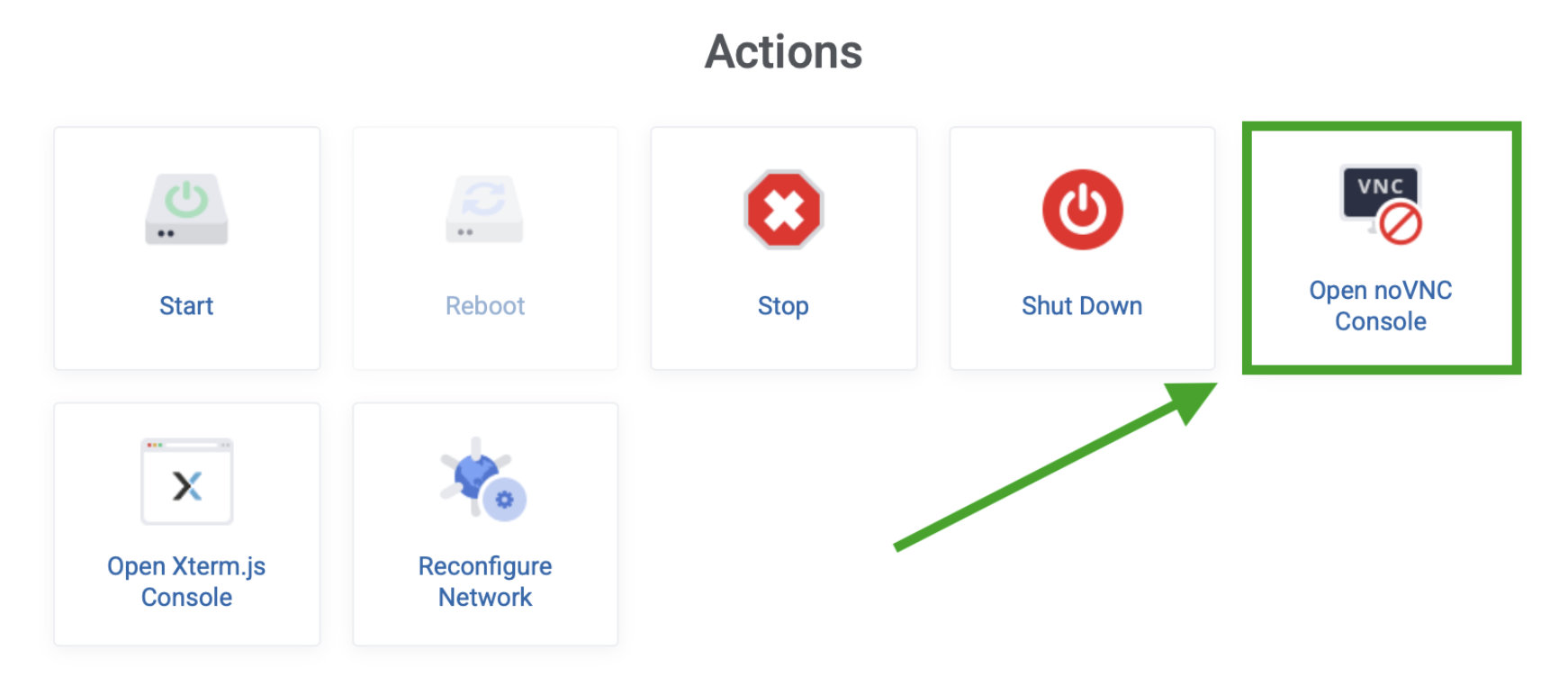

不用担心!每一个VPS基本上都有VNC的功能

可以利用这个VNC,登录自己的账号,关掉上面的代理软件

输入一下"iptables -F",来暂时释放掉防火墙,所有的IP又可以连上去了,然后可以重新配置防火墙

iptables -F

更多发现

带前置的Socks5住宅IP代理

我自己还发现了一些类似的例子。

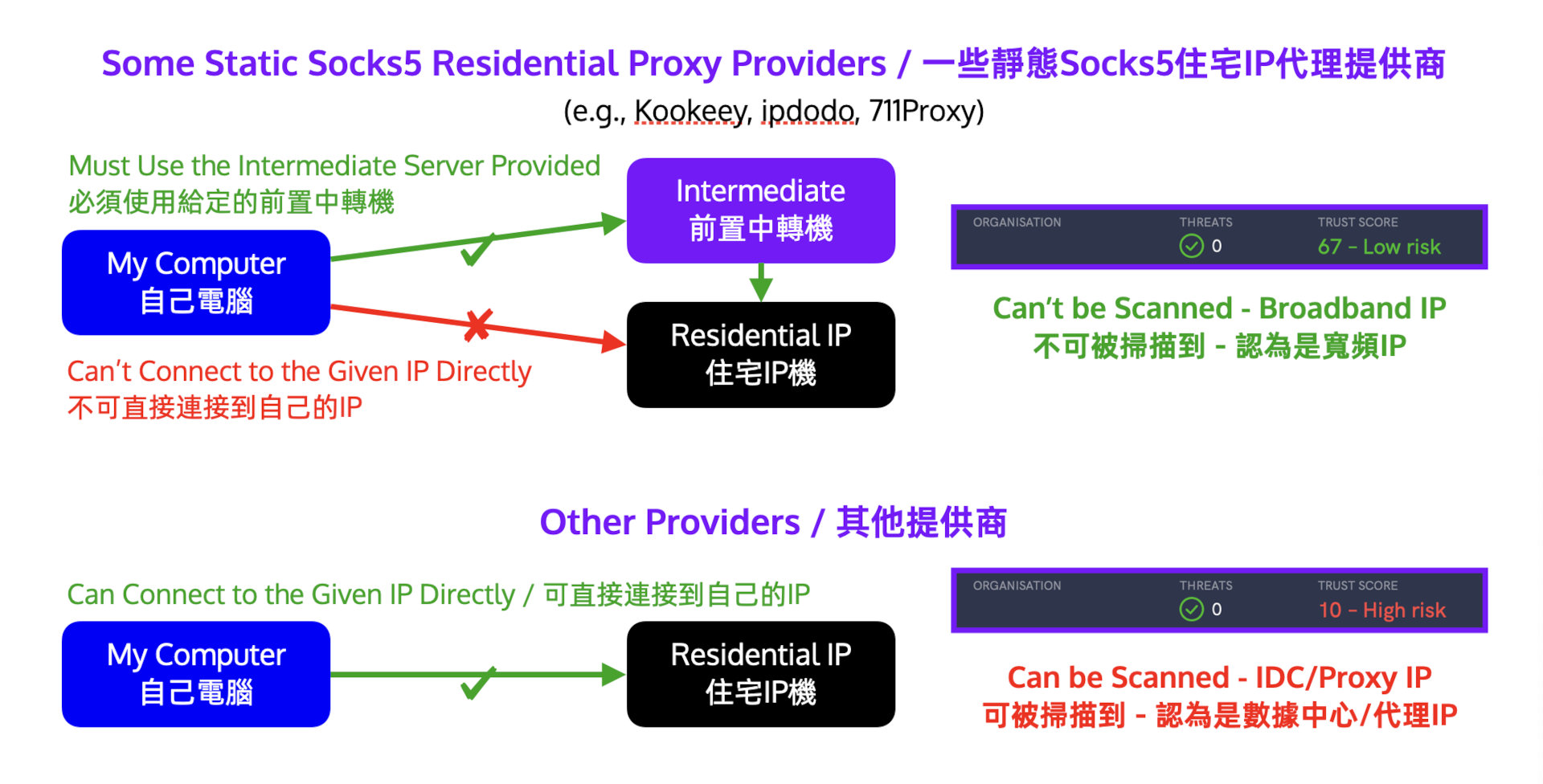

有少部分Socks5住宅IP代理的提供商,不会让你通过Socks5直接连接到自己的住宅IP,但会提供一个跟其他人共享的前置入口IP,这就类似于前置中转机。

这种提供商的IP在IPData当中都有很高的信任值,是你喜欢的绿色,也被Ping0标为“家庭宽带IP”。

但对于直接让你连上的住宅IP的话,IPData当中的信任值基本上接近0,为红色,Ping0也有可能显示“IDC机房IP”。

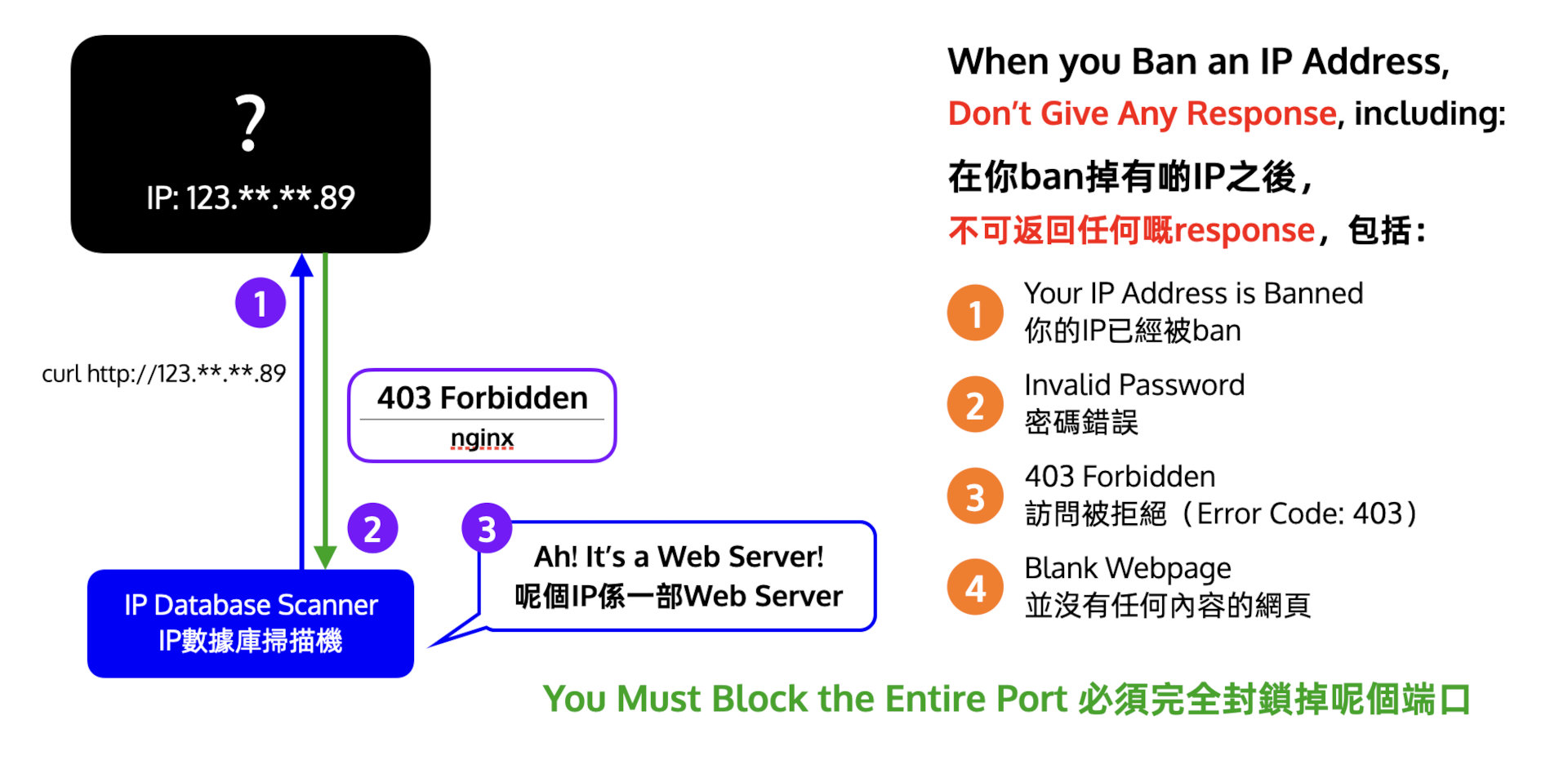

抗扫描的IP封禁方式

在你封禁某些IP时,不可以返回任何东西,包括你的IP已被封禁、密码错误、403 Forbidden之类的信息,然后一个空白页一样是不行的哦!

因为一样也有可能会被标为服务器或者代理。

如果要防止被标记,就一定要彻底封死这个端口(使访问变为超时)。

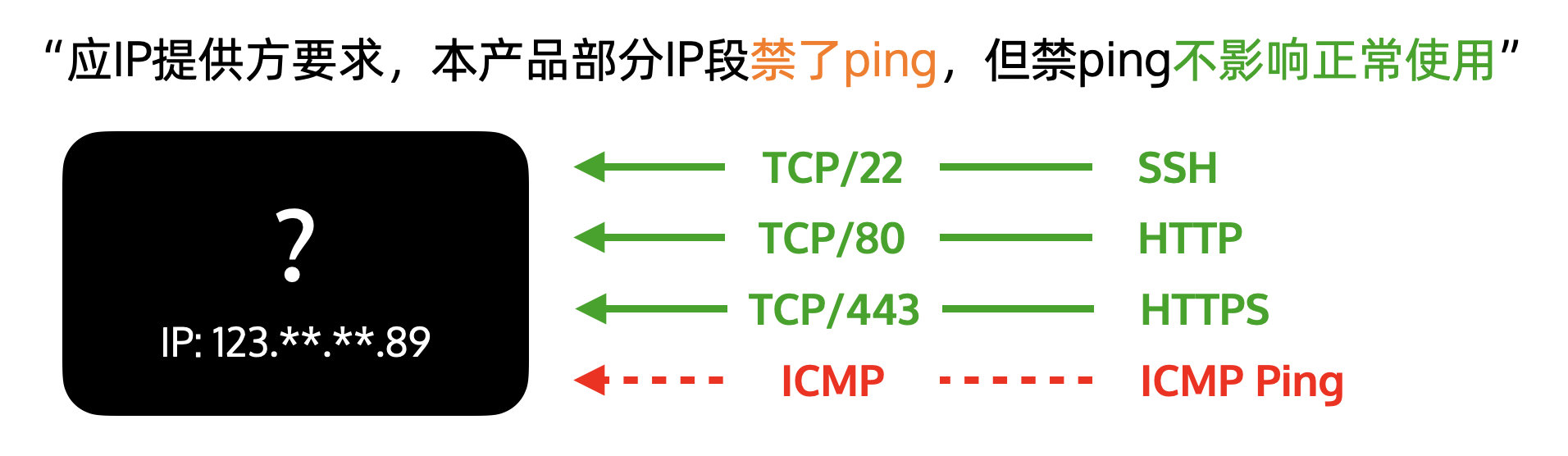

VPS提供商禁ping,防止被标记

也有些VPS提供商为了防止被Ping0标为“IDC机房IP”,会给所有的IP都禁掉ICMP Ping,所以ping都没反应。

例如,某些住宅IP VPS的提供商会有类似这样的提示:

“应IP提供方要求,本产品部分IP段禁了ping,但禁ping不影响正常使用”

总结

在我几次的实验当中,可以证明各种IP数据库在全世界都有扫描器,全天24*7扫描全世界的IP地址,看看每一个IP是不是一台服务器、一个代理或者VPN。

如果不想被这些IP库标为“IDC机房IP”的话,就需要屏蔽所有的端口。

但因为屏蔽之后自己也会连不上,然后自己的IP也随时有可能变化,所以就需要一台有静态IP的中转机,然后添加到白名单。

这次的实验就结束了,下一次实验再见!更多实验,等你发现!