大家在用住宅IP或者VPS的時候,有沒有遇到這種難解的問題呢?

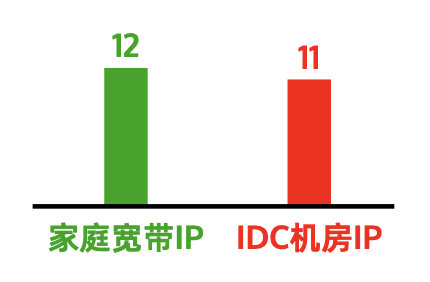

有些VPS提供商很不容易選擇了高質量的IP。你剛剛開始用到這部機的時候,查詢顯示為綠色的“家用寬頻IP (家庭宽带IP)”。

但用了一段時間之後,就變成了“IDC數據中心IP (IDC机房IP)”,甚或有“Data Centre數據中心”、“Proxy 代理”、“VPN”等類別標識。

No Worry! Kensear Laboratory將帶你一探究竟。

有關影片

如欲查看完整實驗過程及解決方法,請於YouTube觀賞影片🎬:

背景

在上一篇文章及影片當中,我測試過全港23個地方開放的WiFi熱點🛜。

你可以發現,相近一半的IP被Ping0標成紅色的“IDC數據中心IP”,也有一些IP被其他數據庫標成Hosting、VPN等類別。

但大家都不鍾意自己的IP被標成數據中心,我也留意到有個別使用者會透過服務單(Support Ticket)來轉掉自己VPS的IP。

但如果有太多這類狀況,就會成為惡性循環,浪費掉好多IP範圍/Range。

問題解決思路

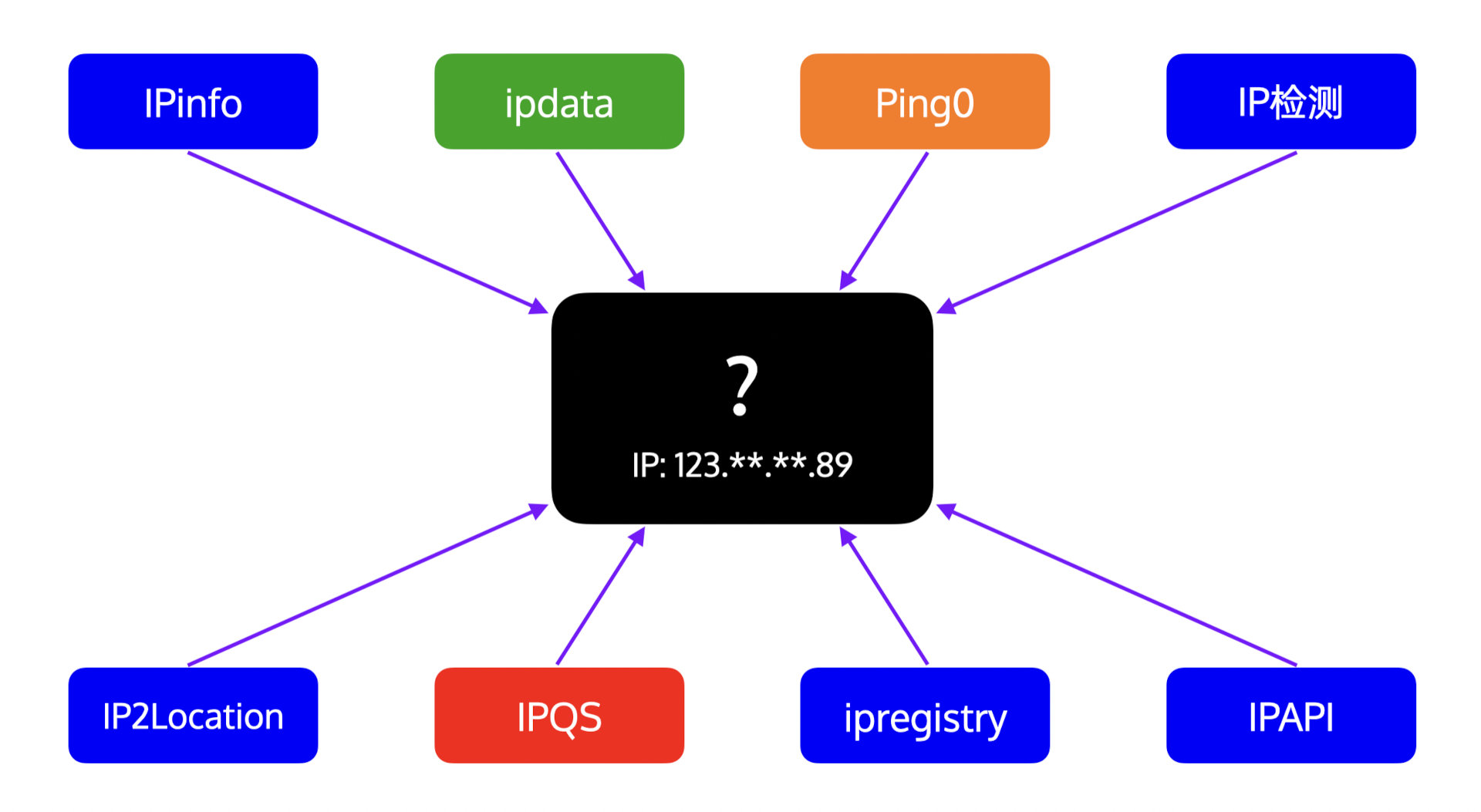

如果大家想要解決掉被標成IDC數據中心甚或代理Proxy的問題,就需要知道IP數據庫會透過什麼方法料到這個IP屬一部伺服器server先。

不論是什麼數據庫(如Ping0、IPinfo、ipdata),都可以準確發現哪些IP屬伺服器/數據中心。

可以利用這種方法來探究問題。

電腦IP的端口/Port

現在,你可以利用這種方法,猜一下伺服器/數據中心的IP基本上會有什麼特徵。

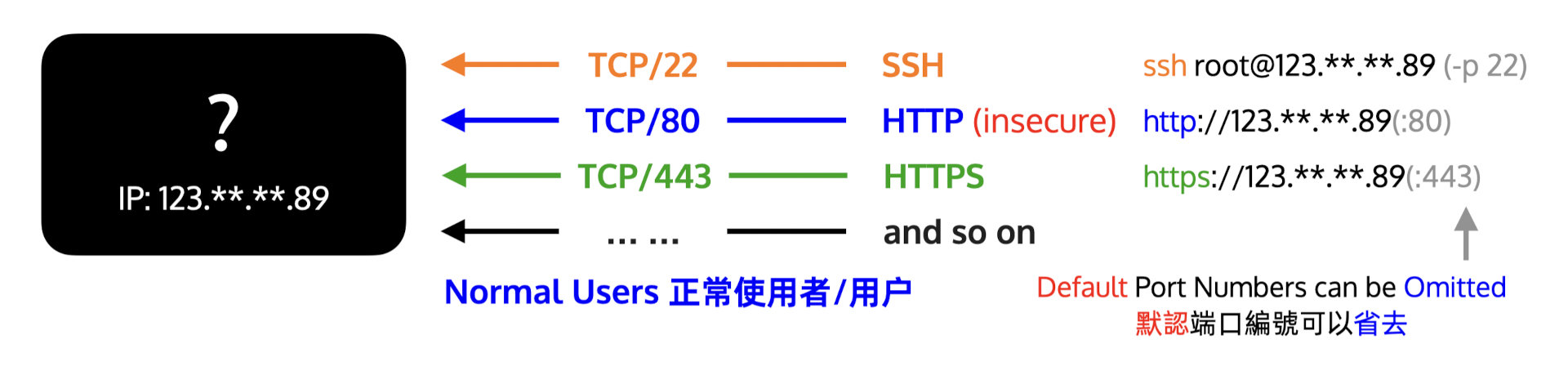

如果你學過Linux系統,就會知道可以透過22號端口及SSH協定來訪問、管理一部伺服器。

除了22端口以外,80端口用作HTTP網站,443端口用作HTTPS網站,等等。

每一部機、每一個IP都有65535個端口。大家訪問一部機,都會用到各個端口。

這時候你可能會料到,IP數據庫很有可能會透過端口掃描來料到這個IP屬一部伺服器。

例如IPinfo。被掃描到22號端口就會標成SSH,掃到80或者443號端口(包括404等錯誤頁面)就會標成網站伺服器Webserver,等等。

實驗

實驗1: 端口掃描嘗試次數

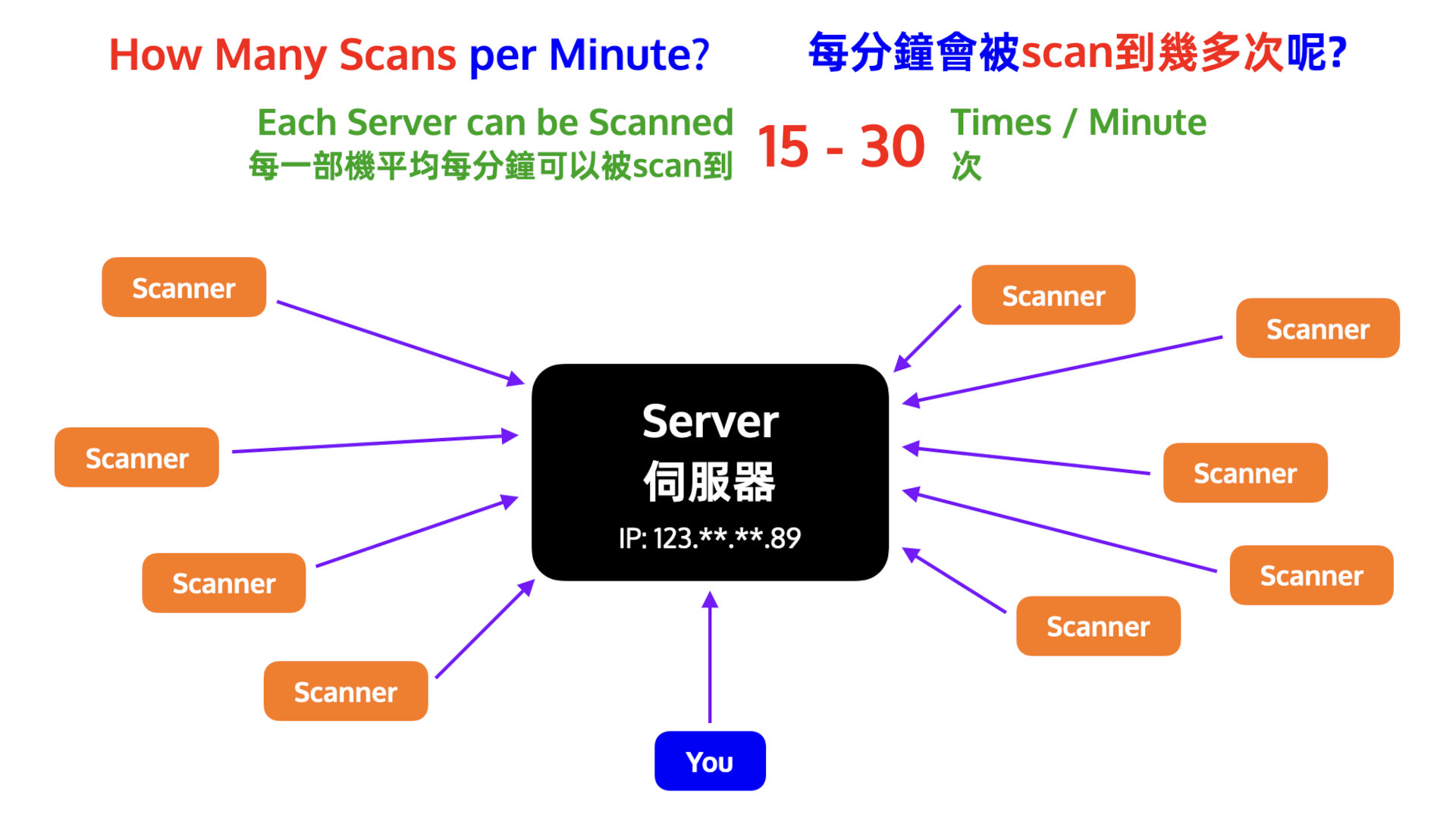

在第一個實驗當中,有一日我隨機抽出了一部閒置的真實家用寬頻VPS伺服器。

除了自己的IP以外,所有其他IP均已透過防火牆封鎖,而任何端口掃描的嘗試都將被記錄到日誌檔案當中

5分鐘之後查看日誌記錄,竟發現收到了約為120次的端口掃描嘗試,平均每一分鐘可以被掃描到15-30次。

這個實驗證實,有些IP數據庫於全球範圍內都有很多掃描機,掃描全球每一個IP及端口。

同樣,當你新買到一部VPS伺服器,等到你透過SSH連上去之後,就算只有很短幾分鐘的時間差,也會收到幾十乃至幾百次的SSH登入嘗試(密碼錯誤)。

這是因為有些惡意的掃描機會借此機會不停地嘗試全世界很多部機的SSH密碼(特別是持有最高權限的root帳戶)。

實驗2: 代理端口開放,可被發現

接著來到第二個實驗。

我之前剛剛買住宅IP的VPS時,由於有些住宅IP提供商只有Socks5代理,我的第一台VPS就直接設定了Socks5代理,可以從任何非內地的IP連綫。

這裡我簡單話到Socks5代理及VPS兩類產品不同的地方。Socks5代理使用方便,適合初學者,但VPS伺服器可以有更多功能(如網站伺服器Webserver),而設定Socks5等功能需要一定技術能力。

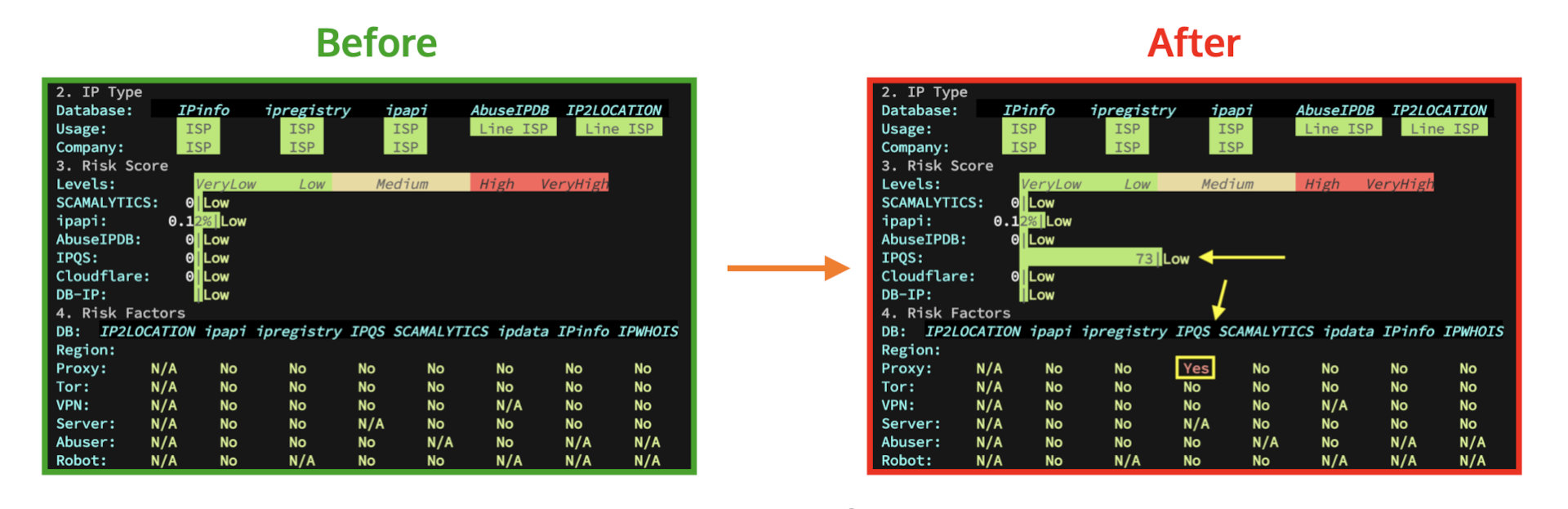

我剛剛買到這部VPS之後,查詢過IP的“純淨度”,風險得分接近0%。

但設定好幾日之後,已經被IPQS標成“代理Proxy”類別,風險得分直接上升到70-75%。

這個實驗證實,大部分IP數據庫會大量掃描全球範圍內的IP及端口,確認是否屬伺服器Server、代理Proxy等。

本次實驗用的就是自己隨機選定的端口,並非默認端口(如1234),但仍被標成代理Proxy類別,證實任何端口都有機會被發現、掃描到。

實驗3: 封鎖所有端口

來到第三個有意思的實驗。

由於第二個實驗可以讓自己的IP被標成代理Proxy,甚或高風險High Risk,本次實驗將封鎖所有端口。

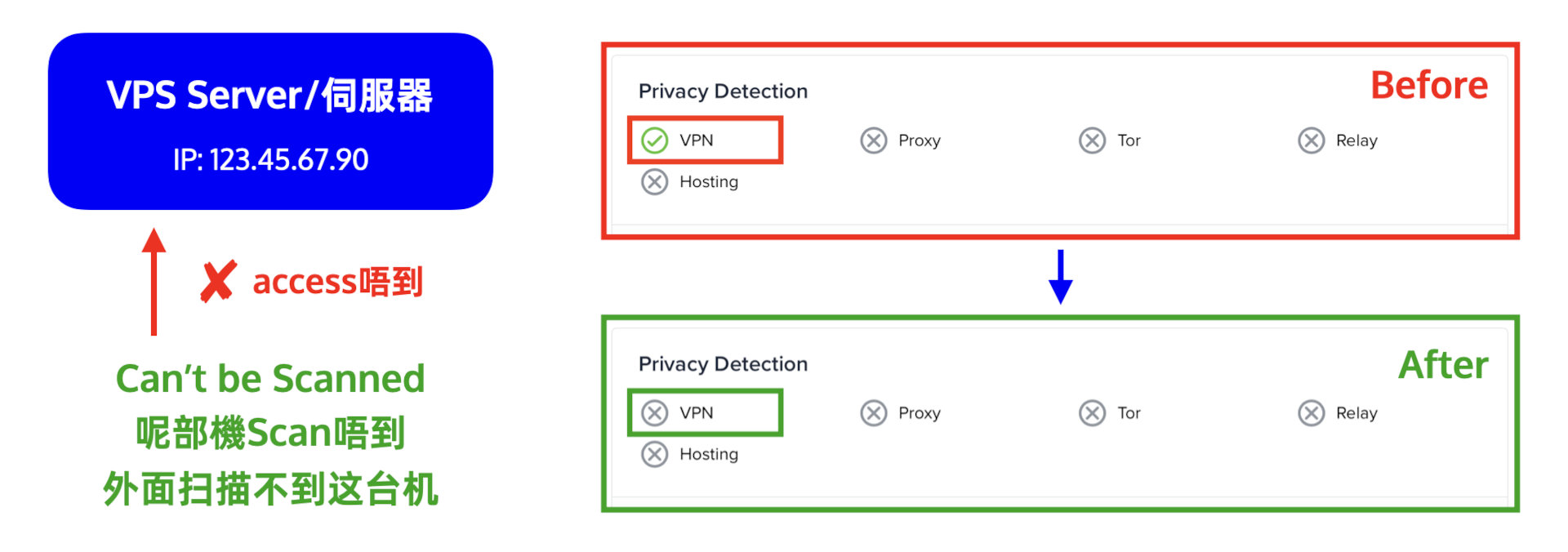

我之前剛剛買到另一部真實原生雙ISP家用寬頻的VPS之後,就直接被IPinfo標成VPN類別。

跟第一個實驗一樣,除了自己的IP之外封鎖了所有端口,包括ICMP Ping。

但一到兩個星期之後,IPinfo就不會再認為這個IP屬一部VPN伺服器,而VPN的標識已被除去,回復成正常使用的家用寬頻。

這個實驗證實,不論是否有被標識,IP數據庫都會繼續掃描全球的IP,不再有問題並持續一段時間之後,就會除去對應的IP類別標識。

實驗4: 大学寬頻大IP範圍

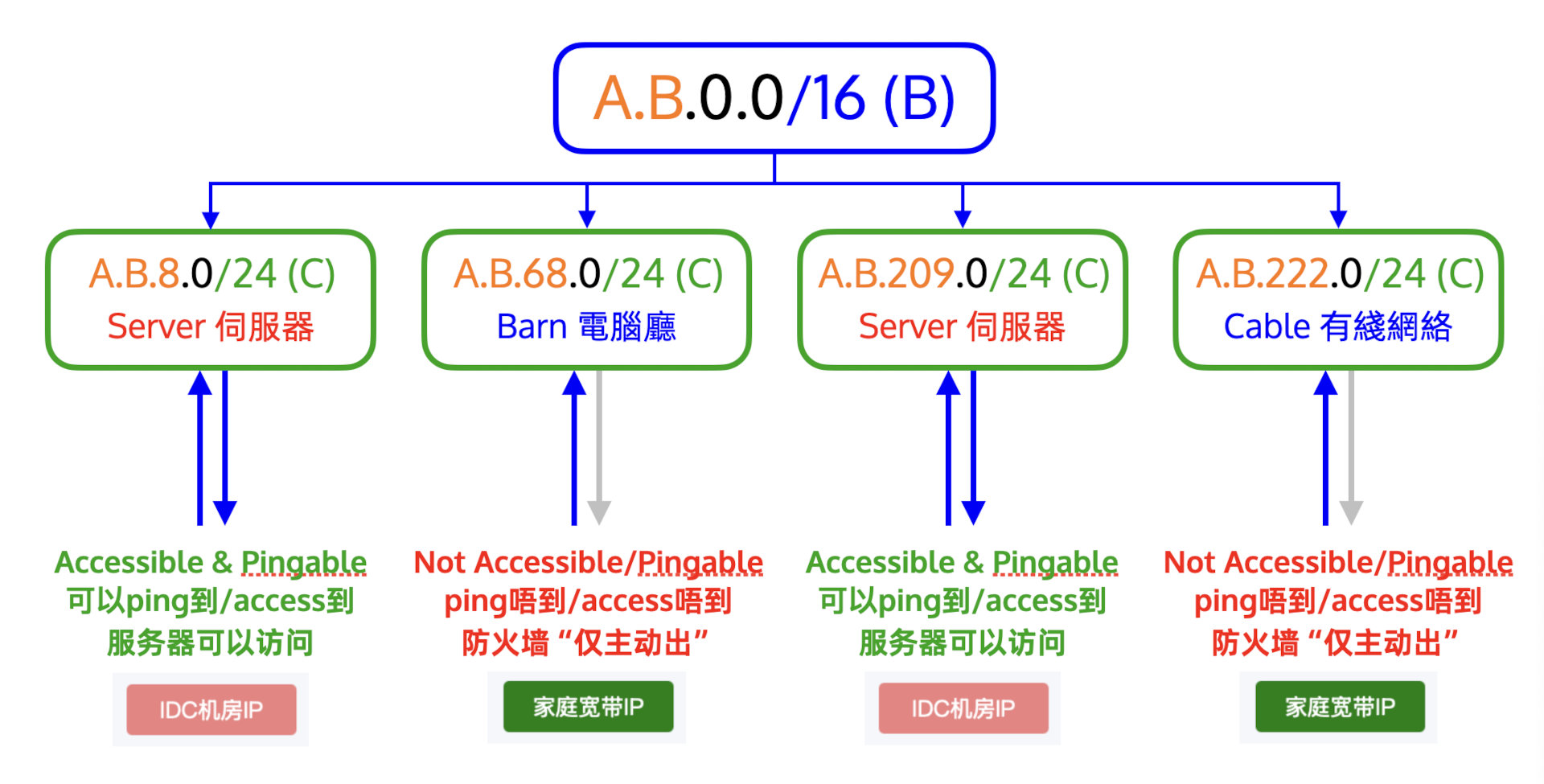

然後我再利用自己大學IP的B段(B Range)作為一類例子。

簡單來講,B段就是“/16”的段,只要前兩個部分相同,這個IP就屬這個B段。

同樣,A段看前一個部分,C段看前三個部分。

大學的其中一個B段是給有綫網絡及伺服器用的。有些C段用作電腦廳(Computer Barn)的有綫網絡,有些用作大學官方網站等伺服器,也有些用作宿舍有綫網絡。

我之前推斷過,Ping0會根據C段來斷定IP類別,可以透過這種方法驗證一下。

可以發現,所有用於伺服器的C段都屬紅色的“IDC數據中心IP”,而用於有綫網絡的C段都屬綠色的“家用寬頻IP”。

這是因為大學的IT部門會利用防火牆,封鎖除伺服器以外其他C段的入方向,大學WiFi也一樣,包括封鎖Ping。外邊的任何IP都不可訪問。

因此,這些IP就被Ping0標成“家用寬頻IP”。

解決方法

這些就是住宅IP被標成IDC數據中心IP,甚或VPN類別的原因了。可以證實,IP數據庫基本上會透過掃描全球IP端口來確認每一個IP是否屬伺服器/數據中心。

那你有沒有料到,怎樣才能讓這些IP數據庫一直都認為是普通的家用寬頻IP,而並非數據中心、VPN或代理Proxy呢?

接下來來到對應的解決方法。

方法1: 封鎖所有IP,祗限出方向

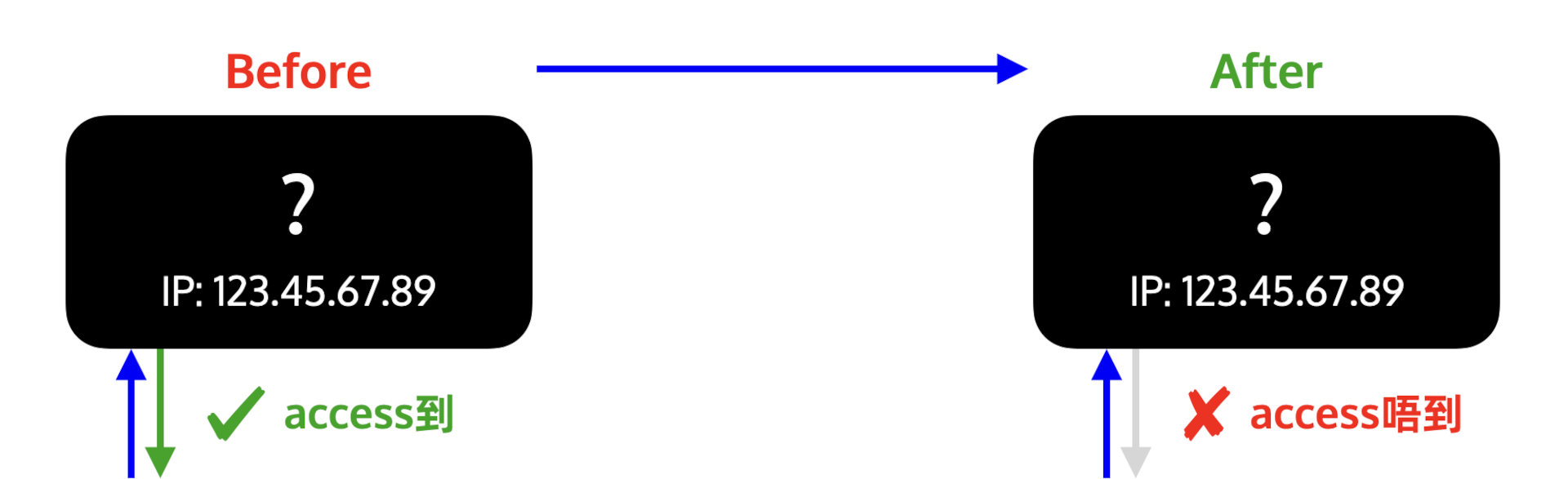

要解決掉這個問題,就需要透過防火牆封鎖端口,祗限出方向,不可讓全球各個地方24*7的掃描機發現伺服器的端口。

由於正常的家用寬頻基本上不會讓外邊的IP連上去,就會被Ping0標成家用寬頻IP。

但如果封鎖端口之後,自己就會根本連不上這個IP。

你可以發現,這種解決方法有矛盾。

方法2: 只容許自己的IP連綫

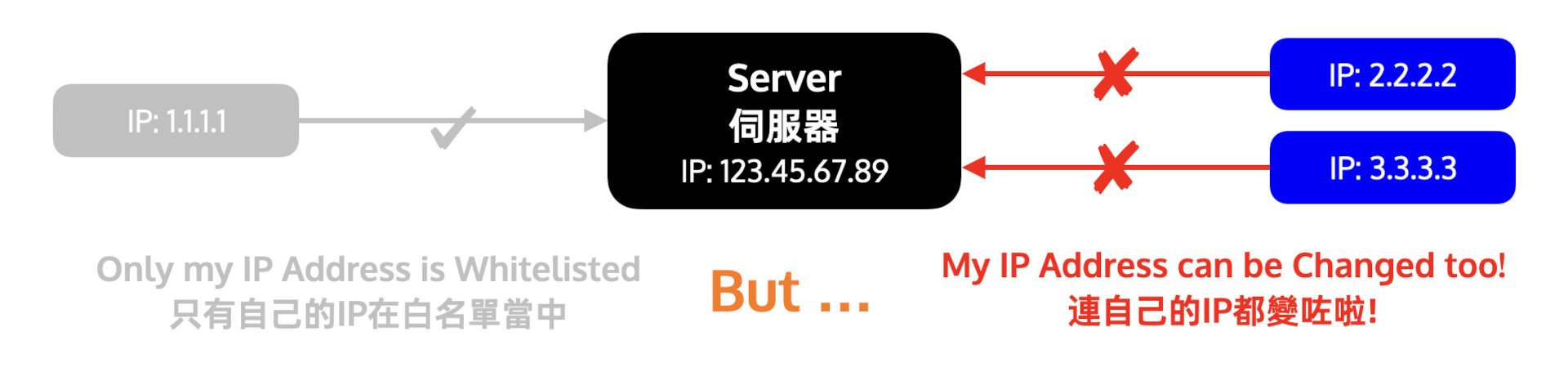

在封鎖所有IP之後自己都會連不上,那麼只容許自己的IP連綫又會怎麼樣呢?

其實,如果想要把自己的IP添加到白名單,就要確保自己的IP屬一個靜態IP✅,而不是動態IP❌。

但一般來講,不論是自己非內地的寬頻或者大學IP,還是內地人使用的“機場”代理服務,IP隨時都有可能轉變,就需要重新把最新的IP添加到白名單,就會覺得很麻煩。

然後如果自己的IP都沒有在白名單當中,用SSH就根本連不上這部機。

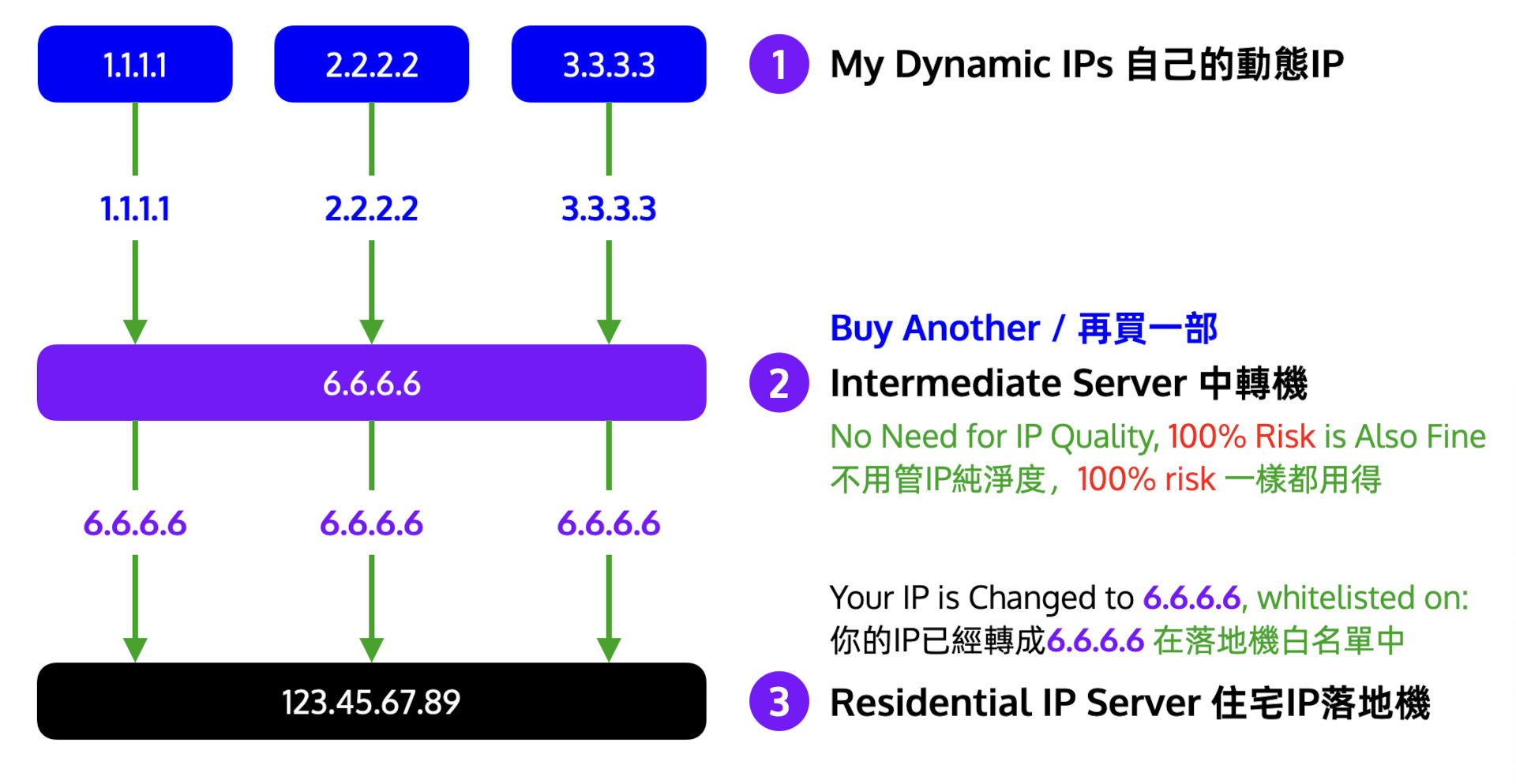

方法3: 增加前置中轉機

那如果自己用的就是動態IP,怎樣先可以一直連上這部機,同時又不被掃描機發現呢?

其實,一樣有方法解決,但可能需要多花點錢才可以解決掉。

自己就需要先管有一個靜態IP,然後將自己的動態IP轉成另一個靜態IP。

只需要像你自己住宅IP的VPS一樣,另外再購買一部有靜態IP和大帶寬的前置中轉機。

最好用被標成Hosting及IDC數據中心類別的IP、距離住宅IP機近的中轉機。可以不用理會它的IP純淨度,就算風險得分達100%或者VPN等標識一樣可以正常使用。

在設置好兩部機之後,你現在還需要設定IP白名單,先可以防止外邊的掃描機發現你的住宅IP機。

實際操作示範

這個只是理論知識,接下來來到實際操作示範。

我們主要使用Debian 12/11的系統,但對於其他操作系統OS也很類似。

我自己已經有了一部中轉機,以及一部住宅IP機。

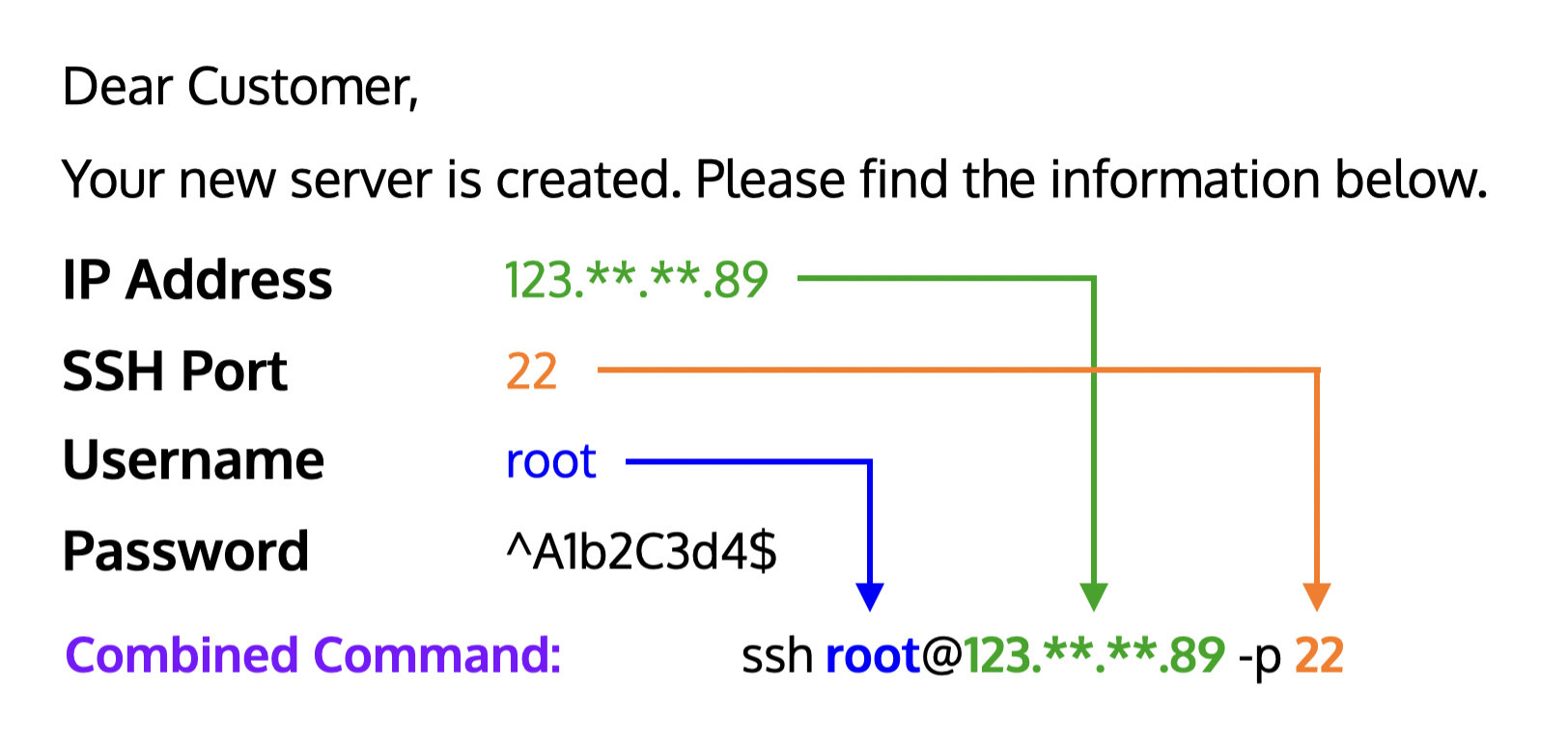

首先連上中轉機,按照自己的伺服器SSH登入資訊來拼接指令:

然後再透過中轉機連綫上住宅IP機,因為只會給這部機添加白名單,而用自己的IP直接連綫就會連不上去。

本影片實際操作示範中所使用到的指令:

sudo -i apt update apt upgrade apt purge ufw firewalld iptables apt install iptables iptables-persistent netfilter-persistent iptables -A INPUT -i lo -j ACCEPT iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT iptables -A INPUT -s (中轉機IP) -j ACCEPT iptables -A INPUT -j DROP netfilter-persistent save reboot

設定好之後,再嘗試透過自己的電腦直接用以下指令連綫上這部住宅IP機,如果配置正確,就會發現已經連不上了。

然後連綫上中轉機,再次執行以下指令,就會發現只有中轉機可以連綫上去。Well Done!

ping -c 4 (住宅IP機IP) ssh root@(住宅IP機IP) -p 22 curl (住宅IP機IP):(代理端口)

設定防範措施之後,還是被標成數據中心/代理?

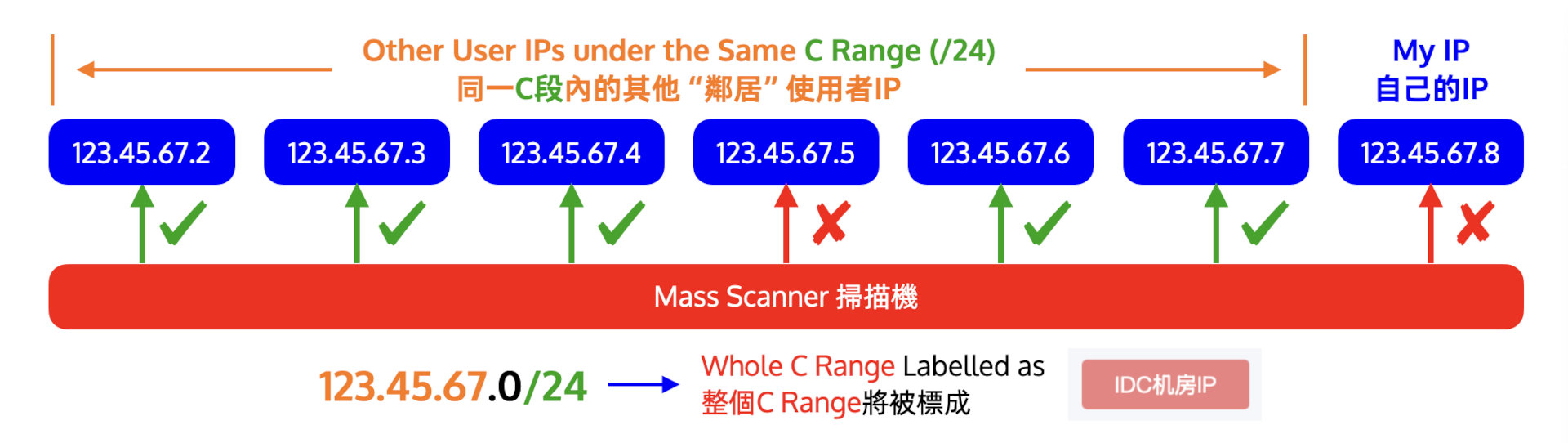

有些使用者可能會覺得奇怪,自己已經確認外邊都連不上住宅IP,但等到幾個星期之後,為什麼還是會被標成IDC機房IP/代理Proxy呢?

其實,這是因為部分數據庫會根據C段來判斷,並非每一個IP,而同一個C段內有其他伺服器Server被掃描到。

如果自己使用上沒有問題,卻乃至出現流媒體觀賞服務用不了、IP被封鎖、IP被標為內地等狀況,很有可能是因為這個C段內有其他IP被內地“機場”公共代理服務使用。

不過你可以先不用理會其他人,自己做好就行。

中轉機都用不了了,怎麼做?

我自己還有一個備用方案,如果自己的中轉機都用不了了,怎麼做呢?

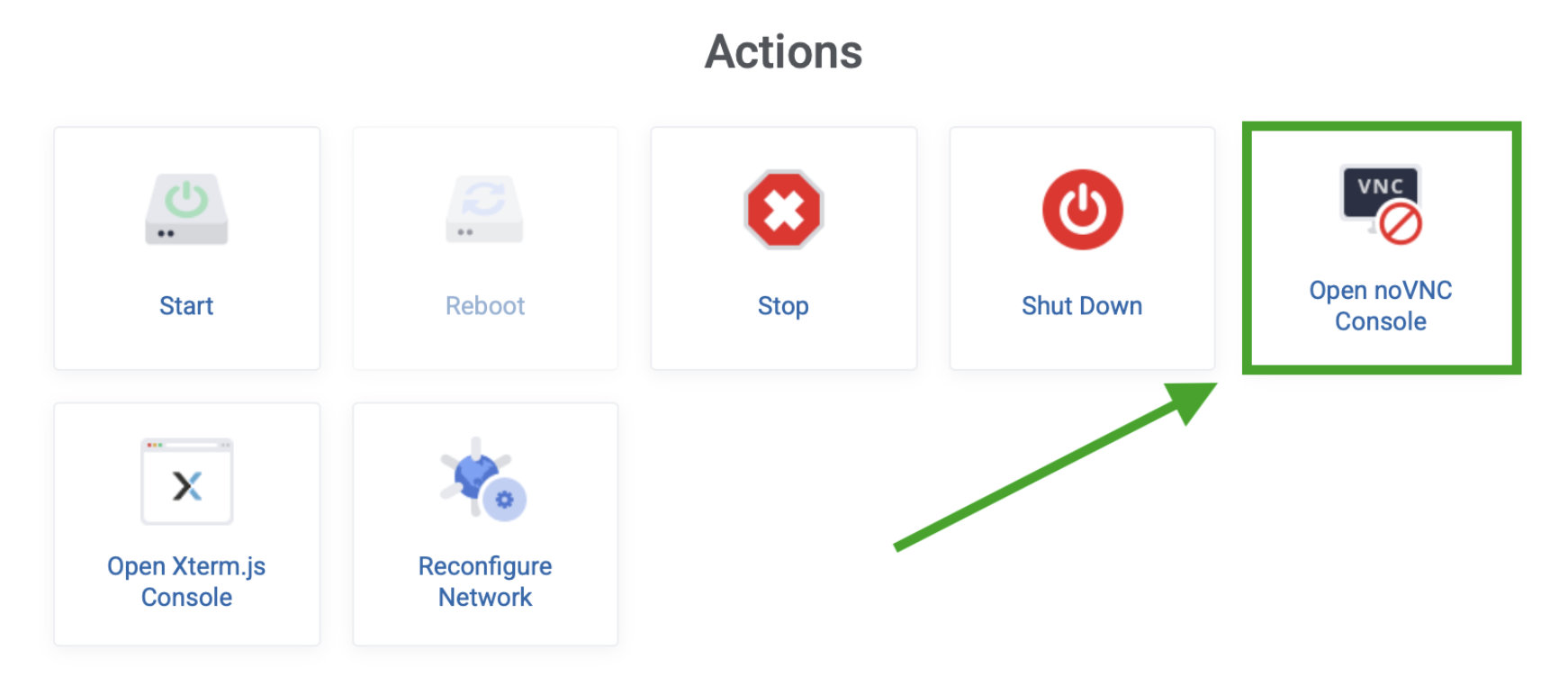

No Worry! 每一個VPS基本上都有VNC的功能。

可以利用這個VNC,登入自己的帳戶,關掉上面的代理程式。

鍵入“iptables -F”,來暫時關掉防火牆,所有的IP又可以連上去了,然後可以重新配置防火牆。

iptables -F

更多發現

带前置的Socks5住宅IP代理

我自己還發現了一些類似的樣例。

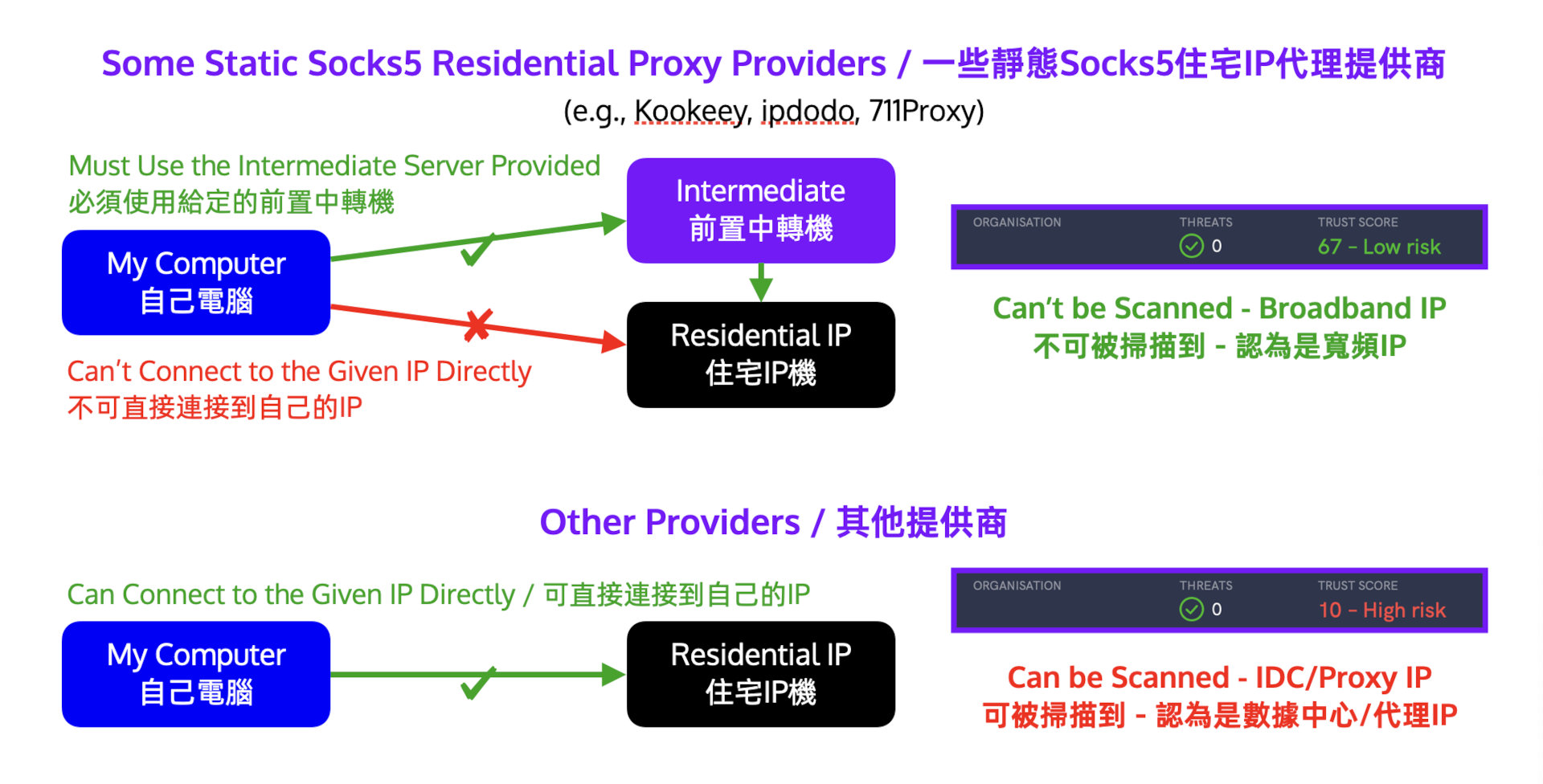

有少部分Socks5住宅IP代理的提供商,不會讓你透過Socks5直接連上自己的住宅IP,但會提供一個跟其他人共享的前置入口IP,這就類似於前置中轉機。

這種提供商的IP在IPData當中有很高的信任得分,屬你鍾意的綠色,也被Ping0標成“家用寬頻IP”。

但對於直接讓你連上的住宅IP的話,IPData當中的信任得分基本上接近0,為紅色,Ping0也有可能顯示“IDC數據中心IP”。

防止掃描的IP封鎖方法

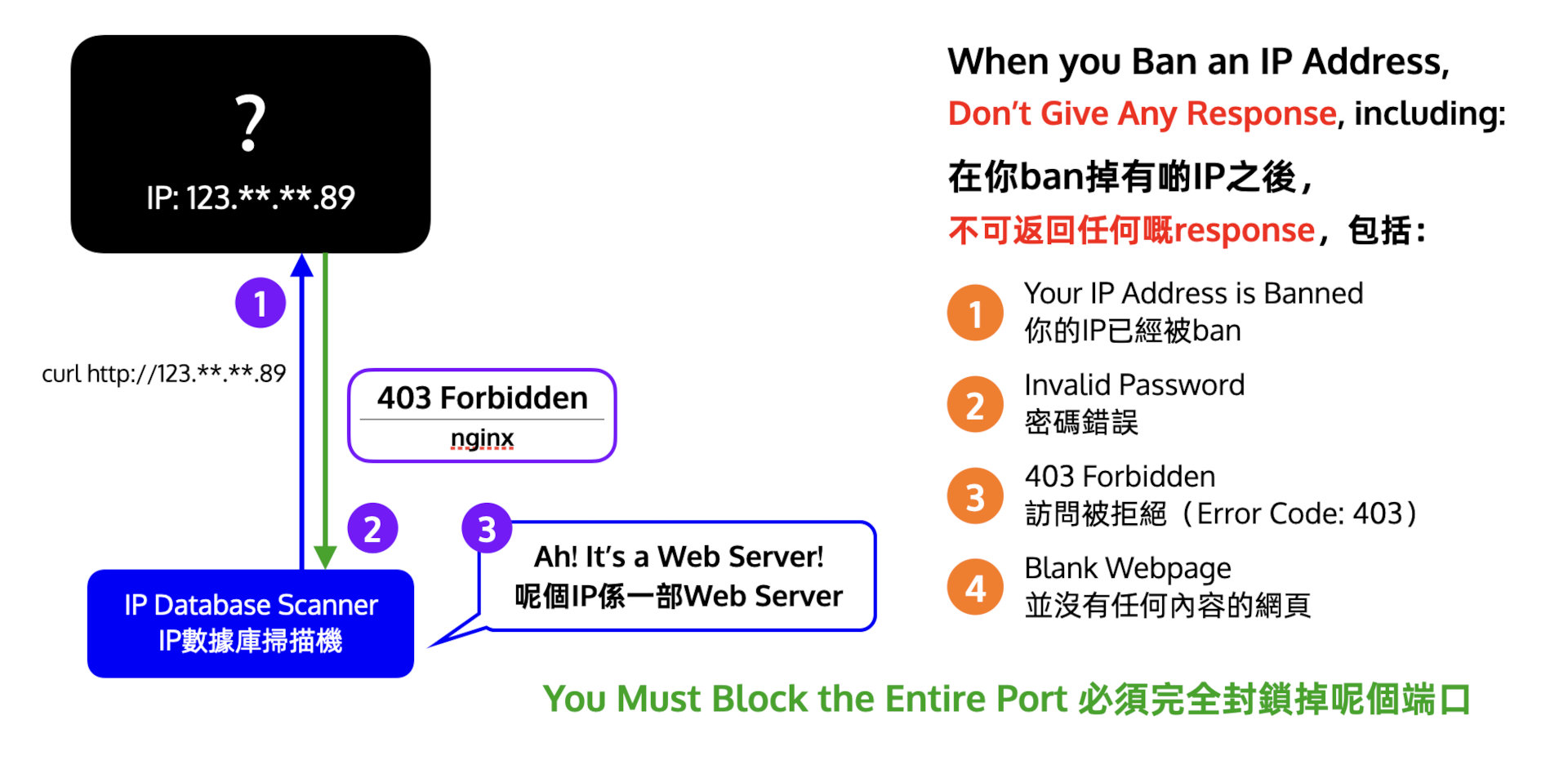

在你封鎖一些IP時,不可有任何回應,包括你的IP已經被ban、密碼錯誤、403 Forbidden這些回應,然後一個並沒有任何內容的網頁(Blank Webpage)也一樣是不行的喔!

因為一樣有機會被標識成伺服器Server或者代理Proxy。

如果要防止被掃描、標識,就必須要完全封鎖掉這個端口(即太長時間沒有回應)。

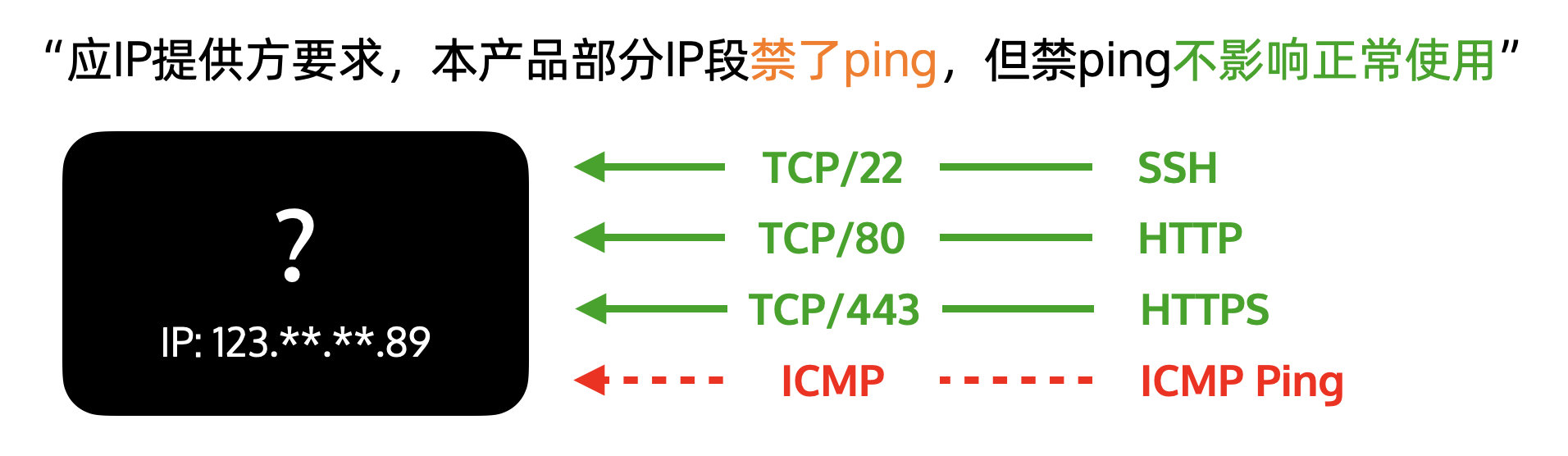

VPS提供商封鎖ping,防止被標識

也有些VPS提供商為了防止被Ping0標成“IDC數據中心IP”,會給所有的IP都封鎖掉ICMP Ping,所以ping就會沒有任何回應。

例如,一些住宅IP VPS的提供商會有類似這樣的提示訊息:

“应IP提供方要求,本产品部分IP段禁了ping,但禁ping不影响正常使用”

總結 Summary

在我幾次的實驗當中,可以證實各個IP數據庫於全球範圍內都設有掃描機,全日24*7掃描全球的IP位址,檢測每一個IP是不是一部伺服器Server、代理Proxy或者VPN。

如果不想被這些IP數據庫標成“IDC數據中心IP”的話,就需要封鎖所有的端口先。

但因為封鎖之後自己也會連不上,然後自己的IP也隨時有可能轉變,所以就需要一部有靜態IP的中轉機,然後添加到白名單。

這次的實驗就結束啦,下一次實驗再見!更多實驗,等你發現!